Госсопка и нкцки в чем разница

Руслан Рахметов, Security Vision

Взаимодействие с НКЦКИ

— Координирует и учувствует в мероприятиях по реагированию;

— Организует и осуществляет обмен информацией о компьютерных инцидентах между субъектами КИИ;

— Обеспечивает методическое сопровождение по вопросам обнаружения, предупреждения и ликвидации последствий компьютерных атак, а также реагирования на компьютерные инциденты;

— Непосредственно участвует в процессах обнаружения, предупреждения и ликвидации последствий компьютерных атак;

— Обеспечивает своевременное информирование субъектов КИИ об угрозах и методах их обнаружения и предупреждения;

— Осуществляет сбор, хранение и анализ информации о компьютерных инцидентах и атаках;

— Обеспечивает функционирование, осуществляет эксплуатацию и развитие собственной технической инфраструктуры.

Кроме того, для выполнения своих задач и функций НКЦКИ имеет право:

— Направлять уведомления и запросы субъектам КИИ, а также иным организациям, по вопросам, связанным с обнаружением, предупреждением и ликвидацией последствий компьютерных атак, и реагированием на компьютерные инциденты;

— Отказывать в предоставлении информации об инцидентах, связанных с функционированием ОКИИ, по запросам органов иностранных (или международных) организаций;

— Создавать рабочие группы из представителей субъектов КИИ;

— Привлекать к реагированию на компьютерные инциденты организации и экспертов.

1. Сведения из реестра ЗОКИИ (предоставляет ФСТЭК России);

2. Информация об отсутствии необходимости присвоения ОКИИ категории значимости (предоставляет ФСТЭК России);

3. Информация об исключении ОКИИ из реестра ЗОКИИ или об изменении категории значимости (предоставляет ФСТЭК России);

4. Информация по итогам проведения государственного контроля в области обеспечения безопасности ЗОКИИ (предоставляет ФСТЭК России);

5. Информация о компьютерных инцидентах, связанных с функционированием ОКИИ (предоставляет субъект КИИ);

6. Иная информация в области обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты (может предоставляться как субъектами КИИ, так и иными организациями).

Таким образом, субъект КИИ в обязательном порядке должен предоставлять информацию, указанную в пункте 5, а именно информацию о компьютерных инцидентах, в следующем составе:

— дата, время, место нахождения ОКИИ;

— наличие причинно-следственной связи между компьютерным инцидентом и атакой;

— связь с другими компьютерными инцидентами (при её наличии);

— состав технических параметров компьютерного инцидента;

— последствия компьютерного инцидента.

1) почты, e-mail, факса или телефона, указанных на официальном сайте (http://cert.gov.ru);

2) интеграции с технической инфраструктурой НКЦКИ.

Каналы передачи, указанные в первом пункте, являются традиционными и не требуют детального рассмотрения. А передачу информации посредством интеграции с технической инфраструктурой НКЦКИ рассмотрим немного подробнее. Данный пункт предусматривает передачу информации в определенном формате и предъявляются специальные требования к защите канала связи посредством организации VPN туннеля с инфраструктурой НКЦКИ. Предусмотрено три варианта организация соединения с НКЦКИ:

2. Необходимо иметь лицензию на ПО или ПАК VipNet Coordinator с классом защиты КС3 в существующую сеть ViPNet с номером 10976. Установить ViPNet Coordinator, после этого направить запрос на электронные почтовые ящики gov-cert@gov-cert.ru и rea@gov-cert.ru, в котором указать информацию для подготовки файла с настройками для ViPNet Coordinator. Важно отметить, что, только используя этот вариант подключения, будет возможность организовать взаимодействие с использованием средств автоматизации (API).

3. Посредством использования уже действующей (собственной) сети ViPNet. Необходимо направить запрос на электронные почтовые ящики gov-cert@gov-cert.ru и rea@gov-cert.ru, в котором указать информацию для подготовки файла с межсетевой информацией.

Подробный состав технических параметров компьютерного инцидента, указываемых при отправке инцидента в ГосСОПКА, и форматы представления информации о компьютерных инцидентах был опубликован НКЦКИ 09.12.2019 года. Изучить данную информацию можно по ссылке: https://safe-surf.ru/specialists/article/5252/638030/. Особое внимание субъектам КИИ стоит обратить на то, что в сообщение должны быть включены общие сведения о контролируемом информационном ресурсе (ОКИИ), на котором выявлен компьютерный инцидент (признак инцидента), направлена компьютерная атака или выявлена уязвимость (признак уязвимости), а также о владельце данного информационного ресурса (субъекте КИИ).

— технические характеристики и состав ЗОКИИ;

— события (условия), при наступлении которых начинается реализация предусмотренных планом мероприятий;

— мероприятия, проводимые в ходе реагирования на компьютерные инциденты и принятия мер по ликвидации последствий компьютерных атак, а также время, отводимое на их реализацию;

— описание состава подразделений и должностных лиц субъекта КИИ, ответственных за проведение мероприятий по реагированию на компьютерные инциденты и принятие мер по ликвидации последствий.

Средства ГоcСОПКА. Переводим терминологию

Если вы работаете в компании, которая попадает под действие №187-ФЗ («О безопасности критической информационной инфраструктуры Российской Федерации»), то вам не нужно объяснять, что такое ГосСОПКА и зачем она нужна. Для остальных поясним: ГосСОПКА расшифровывается как Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак. Архитектурно она представляет собой единый территориально распределенный комплекс центров различного масштаба, обменивающихся информацией о кибератаках. Такие центры обязаны создать все компании, которым принадлежат объекты критической информационной инфраструктуры (такие компании называют субъектами КИИ). Цель всей этой масштабной государственной инициативы – создать между важнейшими организациями страны систему обмена информацией о ведущихся кибератаках и тем самым обеспечить возможность превентивной защиты.

Иерархия взаимодействия центров ГосСОПКА

Известны попытки построения центров ГосСОПКА исключительно на IDS-системах. Встречаются на рынке и вендоры, позиционирующие IDS или СОА как универсальное решение проблемы. У субъектов КИИ было много вопросов было относительно функционала и требований к SIEM-системам, которые многие компкании считали чуть ли не единственным инструментом, необходимым для создания центра ГосСОПКА.

Сейчас, с появлением документа «Требования к средствам, предназначенным для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты» появляется первая ясность в отношении фактических требований регулятора к инструментам центра.

В документе обозначены пять основных подсистем центра ГосСОПКА:

Средства обнаружения, но не СОА. Четыре буквы

На наш взгляд, данный пункт является одним из наиболее важных с точки зрения урегулирования споров о средствах, которые можно использовать, поскольку дискуссии «а нужен ли SIEM, или достаточно просто подсистемы СОА» ведутся постоянно и не утихают.

Давайте же подробнее вчитаемся в документ:

В первую очередь речь идет о средстве, осуществляющем сбор событий информационной безопасности. Не инцидентов (итогов работы средств защиты), не сырого трафика или его копии, а именно событий. Это дает нам достаточно прозрачный намек на то, что необходим функционал обработки журналов.

В примечании к этому пункту еще и приведен достаточно детальный и широкий список потенциальных источников, которые должны эти события отдавать. В перечень попали не только классические средства защиты (межсетевые экраны, СОА, антивирусы), но и инфраструктурные источники (сетевое оборудование и операционные системы), а также прикладные системы управления сетевым оборудованиям, системами мониторинга качества обслуживания и т.д.

Все это, а также упоминаемые в функциональных требованиях слова «корреляция и аггрегация событий», на наш взгляд, достаточно точно определяет целевую технологию пункта как платформу SIEM.

Это достаточно полно следует вышедшим ранее методическим рекомендациям, ведь для того, чтобы в полной мере выявлять компьютерные инциденты категорий «несанкционированный доступ», «подбор пароля» и «ВПО», одного активного средства защиты будет недостаточно.

Любая ли платформа, позиционируемая на рынке как SIEM, будет одинаково подходящей? На наш взгляд, нет, так как в тексте обозначены еще, как минимум, два достаточно важных требования:

Предупреждай или инвентаризируй это

Следующий раздел — средства предупреждения — значительно ближе и понятнее для безопасника и формулировками, и подходами. На средства предупреждения возлагаются следующие функции:

Задача управления активами и уязвимостями, при всей кажущейся простоте, таит в себе огромное количество подводных камней. Но обсуждение этих деталей не является частью текущего материала и, возможно, появится в наших дальнейших статьях. Хочется лишь отметить, что практически все компании оснащены средствами, требуемыми для решения задачи, поскольку схожие требования уже фигурировали и в разных распоряжениях и приказах ФСТЭК, и даже в законе о персональных данных. Ключевая задача – «оживить» существующее средство и запустить процессы в реальности, а не на бумаге.

Ликвидация как совместная работа по устранению

Здесь и название средства, и требования к нему получили достаточно неожиданную интерпретацию. В качестве средства ликвидации мы решение, по функциональным задачам близкое к к платформе управления инцидентами, которая в ИТ-мире носит название service desk, а в ИБ горделиво именуется Incident Response Platform (правда у IRP есть и специализированный функционал). По сути, основные задачи подсистемы — это:

Выбор решений и технологий, созданных специально для задач ИБ, на рынке еще весьма ограничен. Но в документе нет прямых ограничений на использование для этих целей общей IT системы (в стандартном или индивидуальном исполнении) с некоторыми доработками под задачи ИБ. Обычно системы service desk представляют собой хорошо кастомизируемый конструктор, поэтому доработка не должна составить труда.

Прочие средства центра ГосСОПКА

Требования к подсистемам обмена и криптографической защите каналов связи также достаточно привычны и, наверное, не требуют дополнительных пояснений.

В качестве короткого резюме – выход данного документа расставил очень много точек над I в отношении инструментов и технологий, которыми необходимо оснащать центр ГосСОПКА. Теперь у каждого заказчика есть формальный список требований, который пригодится как для сравнения вендоров, так и для принятия решения об покупке/замене технологии. А появление ясности в таких вопросах всегда положительно влияет на эффективность и скорость шагов, предпринимаемых конкретными субъектами для подключения, равно как и на общую защищенность критических информационных инфраструктур.

Критическая информационная инфраструктура 2021 год

Автор статьи:

Царев Евгений Олегович

Во второй половине 2018 года оформилась нормативная база в теме КИИ. Это дает нам возможность ответить на все основные вопросы.

Для начала определимся с основными понятиями.

Что такое критическая информационная инфраструктура?

Критическая информационная инфраструктура – это информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления, а также сети электросвязи, используемые для организации их взаимодействия. Ключевым условием отнесения системы к КИИ является ее использование государственным органом или учреждением, либо российской компанией в следующих сферах:

Также к КИИ будут относиться системы, которые на праве собственности, аренды или на ином законном основании принадлежат российской компании или ИП, и обеспечивают взаимодействие указанных выше систем или сетей.

О чем говорит 187-ФЗ «О безопасности критической информационной инфраструктуры»?

187-фз является базовым документом для всей тематики КИИ.

Что такое ГосСОПКА?

ГосСОПКА — это единый территориально распределенный комплекс, включающий силы и средства, предназначенные для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты.

Данное определение мы видим в 187-ФЗ.

По своей сути, ГосСОПКА является территориально распределенной совокупностью центров (сил и средств), в числе которых — Национальный координационный центр по компьютерным инцидентам.

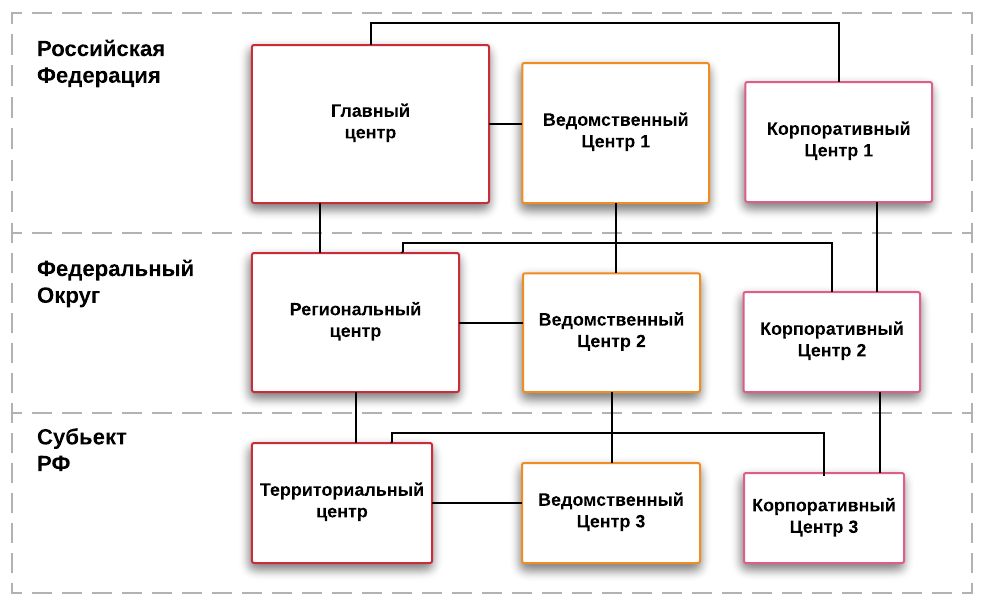

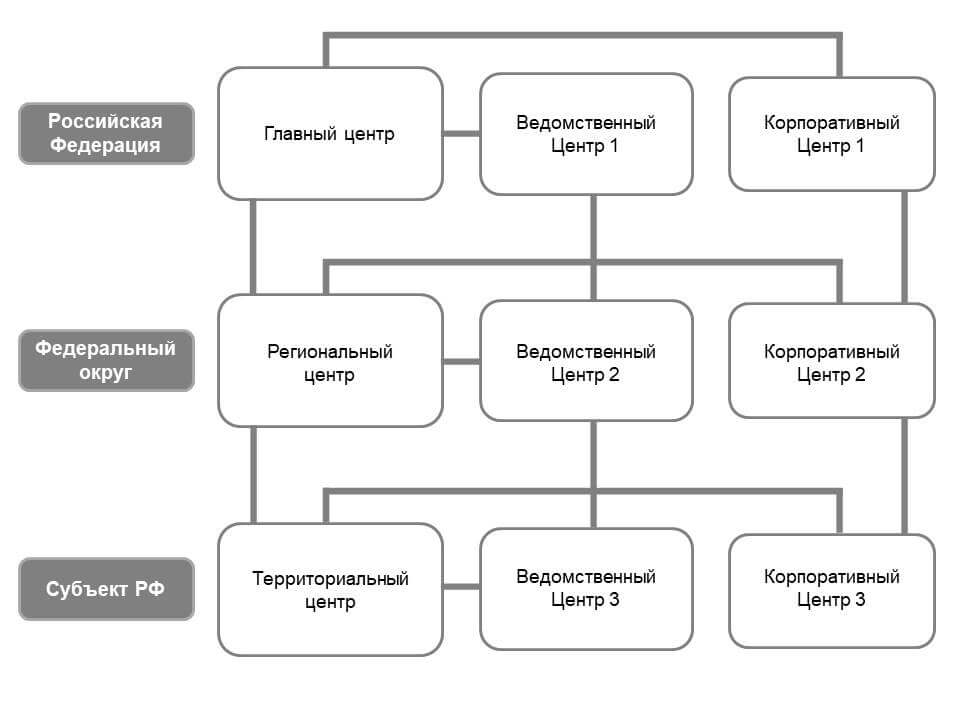

Если обобщить, то структура ГосСОПКА выглядит следующим образом:

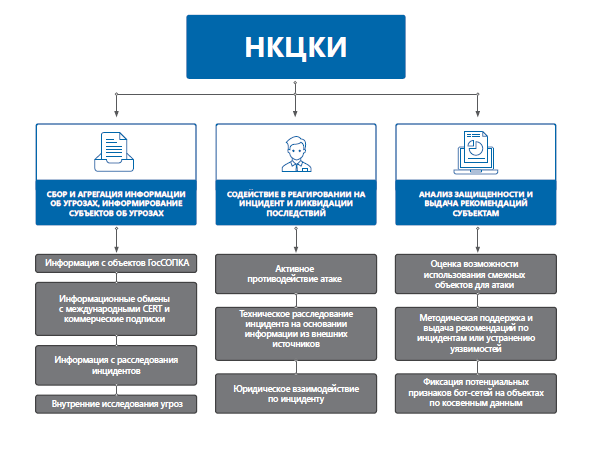

Что такое НКЦКИ?

Национальный координационный центр по компьютерным инцидентам – структура, отвечающая за обеспечение координации деятельности субъектов КИИ, является составной частью ГосСОПКА.

В функции НКЦКИ входит:

Какие работы необходимо провести для обеспечения безопасности КИИ?

Все работы можно разделить на 2 большие группы:

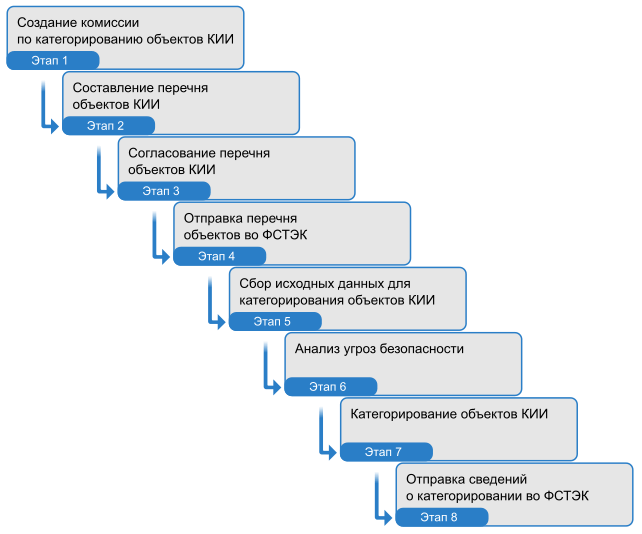

Группа работ по категорированию включат в себя следующие этапы:

Этап 1. Создание комиссии по категорированию объектов КИИ

Этап 2. Составление перечня объектов КИИ

Этап 3. Согласование перечня объектов КИИ

Этап 4. Отправка перечня объектов во ФСТЭК

Этап 5. Сбор исходных данных для категорирования объектов КИИ

Этап 6. Анализ угроз безопасности

Этап 7. Категорирование объектов КИИ

Этап 8. Отправка сведений о категорировании во ФСТЭК

Этап 9. Независимая экспертиза работ по КИИ

Более подробно про группу работ по Категорированию КИИ можно прочитать на странице «Категорирование объектов КИИ (экспертиза проведенных работ)».

Вторая группа включает в себя этапы:

Этап 10. Проектирование СОИБ КИИ

Этап 11. Внедрение СОИБ КИИ

Этап 12. Разработка организационно-распорядительной документации (ОРД) для субъекта и объектов КИИ

Итогом работ является функционирующая система обеспечения информационной безопасности критической информационной инфраструктуры.

Нужно ли использовать сертифицированные средства защиты информации в КИИ?

Таким образом, сертифицированные средства защиты должны применяться не всегда. Однако, если сертифицированные средства все же применяются, то необходимы следующие сертификаты:

| Категория значимости \ Сертификат | СЗИ | СВТ | НДВ |

| 1 категория | не ниже 4 | не ниже 5 | не ниже 4 |

| 2 категория | не ниже 5 | не ниже 5 | не ниже 4 |

| 3 категория | не ниже 6 | не ниже 5 | — |

Выводы

Критическая информационная инфраструктура не является проходной темой в информационной безопасности. Потенциально это крупнейшая тема, как минимум, за последние 10 лет. Всем субъектам КИИ (а их не мало) нужно не только провести массу продолжительных по времени и дорогостоящих мероприятий, но и создавать полноценные системы безопасности. Такие системы должны включать в себя части по управлению, по технической защите и прочее. Системы нужно обслуживать, модернизировать и совершенствовать. Все это требует значительных финансовых и трудовых ресурсов, а также компетенций, которые в рамках рынка еще предстоит наращивать.

КИИ – это новая реальность, и как показывает опыт, кто первым встроиться в новые реалии – тому будет проще в дальнейшем.

Какие нормативные документы по КИИ есть в настоящий момент?

Федеральный закон №187-ФЗ от 26.07.2017 «О безопасности КИИ РФ»

Федеральный закон №193-ФЗ от 26.07.2017 «О внесении изменений в отдельные законодательные акты РФ в связи с принятием ФЗ «О безопасности КИИ РФ»

Федеральный закон №194-ФЗ от 26.07.2017 «О внесении изменений в УК РФ и УПК РФ в связи с принятием ФЗ «О безопасности КИИ РФ»

Указ Президента РФ №569 от 25.11.2017 «О внесении изменений в Положение о ФСТЭК»

Постановление Правительства РФ №127 от 08.02.2018 «Об утверждении Правил категорирования объектов КИИ РФ, а также перечня показателей критериев значимости объектов КИИ РФ и их значений»

Постановление Правительства РФ №162 от 17.02.2018 «Об утверждении Правил осуществления госконтроля в области обеспечения безопасности значимых объектов КИИ РФ»

Постановление Правительства РФ №808 от 11.07.2018 «О внесении изменения в Правила организации повышения квалификации специалистов по ЗИ и должностных лиц, ответственных за организацию ЗИ в ОГВ, ОМС, организациях с госучастием и организациях ОПК»

Приказ ФСТЭК России №227 от 06.12.2017 «Об утверждении Порядка ведения реестра значимых объектов КИИ РФ»

Приказ ФСТЭК России №229 от 11.12.2017 «Об утверждении формы акта проверки, составляемого по итогам проведения госконтроля в области обеспечения безопасности значимых объектов КИИ РФ»

Приказ ФСТЭК России №235 от 21.12.2017 «Об утверждении Требований к созданию систем безопасности значимых объектов КИИ РФ и обеспечению их функционирования»

Приказ ФСТЭК России №236 от 22.12.2017 «Об утверждении формы направления сведений о результатах присвоения объекту КИИ одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий»

Приказ ФСТЭК России №239 от 25.12.2017 «Об утверждении Требований по обеспечению безопасности значимых объектов КИИ РФ»

Приказ ФСТЭК России №72 от 26.04.2018 «О внесении изменений в Регламент ФСТЭК»

Приказ ФСТЭК России №138 от 09.08.2018 «О внесении изменений в Требования к обеспечению ЗИ в АСУ П и ТП на КВО, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды, утвержденные приказом ФСТЭК №31, и в Требования по обеспечению безопасности ЗО КИИ РФ, утвержденные приказом ФСТЭК №239»

Информационное сообщение ФСТЭК России №240/22/2339 от 04.05.2018 «О методических документах по вопросам обеспечения безопасности информации в КСИИ РФ»

Информационное сообщение ФСТЭК России №240/25/3752 от 24.08.2018 «По вопросам представления перечней объектов КИИ, подлежащих категорированию, и направления сведений о результатах присвоения объекту КИИ одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий»

Информационное взаимодействие в рамках ГосСОПКА: участники, цели и задачи

Какова структура информационного взаимодействия в рамках ГосСОПКА, какие цели стоят перед центрами ГосСОПКА, каковы роль и задачи как самого взаимодействия, так и главного центра ГосСОПКА в лице НКЦКИ? Отвечаем в статье.

Введение

С начала 2018 года вступает в силу федеральный закон №187-ФЗ от 26.07.2017 «О безопасности критической информационной инфраструктуры Российской Федерации»), в котором одной из задач системы безопасности критической информационной инфраструктуры (КИИ), помимо обеспечения защищенности информационных систем в таких сферах, как здравоохранение, наука, транспорт, атомная промышленность, энергетика и другие, является оперативное информирование и взаимодействие их владельцев с ГосСОПКА. Причем мероприятия по оперативному информационному взаимодействию и отчетности затрагивают сразу три направления деятельности: инвентаризация защищаемых ресурсов и анализ актуальных для них угроз, выявление и анализ компьютерных инцидентов в инфраструктуре защищаемого объекта, а также реакция на уведомления и запросы вышестоящего центра ГосСОПКА. Особенности этих процессов и взаимодействия мы и попробуем отразить в данной статье.

ГосСОПКА

Общее описание структуры

Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак является территориально распределенной совокупностью центров (сил и средств), организованной по ведомственному и территориальному принципам, в числе которых — Национальный координационный центр по компьютерным инцидентам.

Созданию такой системы послужили следующие нормативные акты:

Рисунок 1. Структура ГосСОПКА

Задачи информационного взаимодействия и роль НКЦКИ

Глобально в рамках информационного взаимодействия субъектом ключевой информационной инфраструктуры решается несколько критичных для обеспечения функций ГосСОПКА задач:

Попробуем рассмотреть их по очереди, оценить значимость обрабатываемой информации и ее возможное использование как для задач НКЦКИ, так и для обеспечения безопасности всей структуры ключевых информационных инфраструктур РФ.

С точки зрения конкретной организации, данная инвентаризационная информация, казалось бы, не имеет существенного отношения к обеспечению информационной безопасности. Но она может совершенно по-другому интерпретироваться на уровне ГЦ ГосСОПКА:

Ни для кого не секрет, что получение официального письма по задачам информационной безопасности и закрытию уязвимостей из вышестоящих ведомств и органов зачастую позволяет более эффективно построить взаимодействие в компании и дает дополнительные рычаги подразделению информационной безопасности для отстаивания своих позиций.

В этом случае успешная атака на один из объектов или инфраструктуру подрядчика через, как правило, слабо защищаемые информационные стыки может иметь последствия в инфраструктуре другого объекта. Заранее увидеть и предсказать такую ситуацию из своей инфраструктуры невозможно, но в рамках данных, доступных НКЦКИ, такие нюансы могут быть оперативно отработаны.

Зачастую злоумышленники используют скомпрометированные вычислительные ресурсы для атаки на другие инфраструктуры: активных сканирований на уязвимости, брут-форсов, DDoS-атак. В таком случае, если атака направлена на один из объектов КИИ, при анализе технических индикаторов НКЦКИ сможет выявить, что часть ботов использовали для атаки адреса одного из прочих объектов, и в режиме «раннего оповещения» проинформирует ответственные службы о затаившейся в их инфраструктуре угрозе.

Стоит отметить, что содействие оказывается в рамках полномочий НКЦКИ как главного российского CERT. Он может выполнять самые разные операции:

Описанные мероприятия могут помочь как противодействовать развивающейся атаке, так и расследовать уже завершившуюся атаку для уголовного наказания киберпреступников.

Стоит отметить, что НКЦКИ, как национальный CERT, имеет возможность и полномочия работать не только на уровне РФ, но и взаимодействовать с международными CERT, облачными провайдерами и телеком-операторами для оказания помощи в противодействии инциденту и его дальнейшем расследовании. Это делает возможность атрибуции и нахождения злоумышленников, использующих иностранные хостинги и ip-адреса в атаке, более вероятной, чем при взаимодействии с локальными органами и структурами расследования инцидентов

В рамках названных направлений деятельности мы получили представление о том, что НКЦКИ собирает и агрегирует информацию по большому количеству угроз и инцидентов, зафиксированных на объектах КИИ. Дополнительно к этой информации в своем внутренней базе угроз НКЦКИ может использовать информацию:

Рисунок 2. Структура и схема функционирования НКЦКИ

Таким образом, НКЦКИ выступает в роли огромного информационного хаба и источника знаний о новых и актуальных угрозах безопасности информации (Threat Intelligence), которая может стать востребованной любым из участников информационного обмена в ГосСОПКА. И предоставляемая информация носит именно практический характер защиты от новых угроз и повышения защищенности конкретного объекта.

Выводы

В заключение хотелось бы отметить, что задачи информационного взаимодействия намного глубже, чем просто отчетность по инцидентам для накопления статистики. Модель построения ГосСОПКА, в которой ключевыми элементами системы являются ведомственные и корпоративные центры, призвана объединить специалистов реагирования и расследования компьютерных инцидентов в единое экспертное сообщество, обменивающегося обезличенной, но технически ценной информацией об угрозах безопасности. И это, с одной стороны, повышает ценность вклада каждого отдельного участника взаимодействия в обеспечение общей безопасности всех объектов КИИ, с другой стороны — позволяет рассчитывать на помощь «собратьев по оружию» и регулятора в отражении сложных и динамически развивающихся атак.