какие меры предпринять степану для предотвращения угроз иб ответ сдо

5 способов снижения внутренних угроз кибербезопасности

Угроза безопасности сети может прилететь с любой стороны, но здесь мы рассмотрим вопрос защиты от внутренних (инсайдерских) угроз

Брайен Поузи (Brien Posey) – вице-президент по исследованиям и разработкам компании Relevant Technologies, освещает вопросы безопасности и хранения данных интернет-издания ITPro Today.

Кибербезопасность традиционно направлена на то, чтобы не допустить внешних злоумышленников к ИТ-ресурсам организации. Но важно не упускать из виду угрозы, исходящие и от внутренних нарушителей. Сотрудник может продать конфиденциальные данные конкуренту, участвовать в кибер-вандализме из-за мести или предпринять другие действия с тем, чтобы нанести вред компании и ее данным. Угроза инсайдерской кибербезопасности обширна и включает, как случайные, так и преднамеренные действия. Разберем 5 способов, которые помогут вам повысить безопасность организации.

1. Ограничьте “радиус взрыва”

Первое, что вы можете сделать для уменьшения угроз внутренней кибербезопасности вашей компании – предпринять шаги по минимизации ущерба, который потенциально может нанести злоумышленник. Часто это называется «ограничением радиуса взрыва».

Организациям следует применять политику доступа с минимальными привилегиями. Это означает, что пользователи должны получить доступ только к тем ресурсам, которые требуются им для выполнения работы. Важно также понимать, что психологически легко сосредоточить свое внимание исключительно на рядовых пользователях, но нужно помнить, что сотрудники ИТ-отдела потенциально представляют наибольшую угрозу из всех. Следует использовать управление доступом на основе ролей (RBAC – Role Based Access Control) для разделения административных обязанностей. Это значительно ограничит размер ущерба, который может нанести один-единственный администратор, если он станет мошенником или если его учетная запись окажется скомпрометированной.

2. Меры по предотвращению потерь

Еще один важный шаг в борьбе с внутренними угрозами – внедрение инструментов по предотвращению потерь и утечки данных (DLP – Data Leak Prevention). Например, DLP можно использовать для отслеживания исходящей электронной почты для того, чтобы узнать, содержат ли она конфиденциальную информацию. Это выходит далеко за рамки фильтрации вложений. Средство защиты от потерь данных обычно анализирует текст в исходящем сообщении в поисках шаблонов, соответствующих известным конфиденциальным типам данных. Если обнаружено совпадение с шаблоном, сообщение может быть заблокировано или даже перенаправлено в отдел кадров без уведомления.

Конкретный пример: номер социального страхования, используемый в США состоит из последовательности цифр и тире и выглядит примерно так: 078-05-1120. Если в электронном письме содержится номер, соответствующий этому формату, то он, скорее всего, является номером социального страхования. Та же концепция применима для поиска в сообщении номеров кредитных карт, банковских счетов, ИНН и проч.

Если ваша организация использует Microsoft 365, то возможно у вас уже есть DLP-решение (в зависимости от подписки).

3. Запрет на использование съемных носителей

Еще одна вещь, которую организации могут сделать для предотвращения внутренних угроз кибербезопасности – это установить запрет на использование съемных носителей и хранилищ. Сотрудники не смогут подключить USB-накопители и соответственно использовать их для кражи конфиденциальной информации или внедрения в систему вредоносного ПО. Иначе говоря вы можете применить параметры групповой политики, чтобы предотвратить использование съемных носителей.

Если вы используете Windows, то можете отключить съемное хранилище следующим способом. Зайдите:

Конфигурация компьютера (Computer Configuration) /

Административные шаблоны (Administrative Templates) /

Система (System) /

Доступ к съемным хранилищам (Removable Storage Access) /

и включите параметр политики «Все классы съемных хранилищ: запретить весь доступ» (All Removable Storage Classes: Deny All Access), так, как это показано ниже:

4. Шифруйте данные

Шифрование хранилища может существенно снизить внутренние угрозы кибербезопасности. Если кто-то украдет backup на диске или ленточном носителе, либо экспортирует копию виртуальной машины, шифрование может помешать этому человеку прочитать информацию извне, что сделает данные бесполезными.

5. Не держите мониторинг в секрете

Одна из лучших вещей, которые вы можете сделать для уменьшения внутренних угроз кибербезопасности, как ни странно это прозвучит – громко и четко заявите о том, что вы делаете. Я сбился со счета, сколько раз друзья или члены семьи спрашивали меня, каким способом работодатели могут увидеть то, что они делают в интернете. Это свидетельствует о том, что пользователи часто не уверены в том, какие возможности мониторинга реализованы на их рабочем месте.

Организациям следует продумать, какие средства мониторинга активности персонала следует установить, какие действия работников регистрировать, как часто делать снимки экранов. И как только подобные меры будут реализованы, обязательно сообщить об этом сотрудникам. Знание того, что организация отслеживает абсолютно всё, что делается в интернете, может служить мощным сдерживающим фактором внутренних угроз.

Заключение

Как видите, существует ряд способов, которые организация может применить для уменьшения внутренних угроз кибербезопасности. Мы описали некоторые из большого количества средств защиты. Эти методы помогают организациям противостоять злонамеренной активности, а также могут ограничить ущерб, причиненный случайно взломанной учетной записью или заражением вредоносным ПО.

Ссылки по теме:

В статье использованы фото Getty Images и Pixabay

Дата-центр ITSOFT: размещение и аренда серверов и телекоммуникационных стоек в двух ЦОДах в Москве; colocation GPU-ферм и ASIC-майнеров, аренда GPU-серверов. Лицензии связи, SSL-сертификаты. Администрирование серверов и поддержка сайтов. UPTIME за последние годы составляет 100%.

Информационная безопасность: пять способов защиты от кибератак

До наступления нового тысячелетия наиболее частыми угрозами в сфере информационных технологий являлись вирусы, простые вредоносные коды. Для необходимой защиты против стандартных кибератак достаточно было установить антивирусную программу на основе сигнатурного метода обнаружения. Сегодняшние атаки на информационные системы компании являются куда более сложными и требуют специальных слоев защиты, в частности для ключевых инфраструктур. Наш эксперт по безопасности Анья Дёрнер подготовила обзор пяти способов для защиты от кибератак.

Атака Dragonfly в качестве примера АРТ

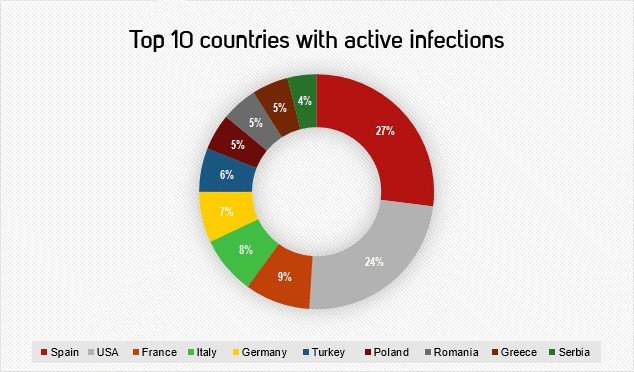

Из диаграммы видно как разворачивалась вся кампания атаки Dragonfly. С 2013 года этой атаке подвергались энергетические компании в следующих странах:

Dragonfly: Западные энергетические компании находятся под угрозой саботажа

Dragonfly – это сообщество хакеров, которое предполительно расположено в восточной Европе. Изначально данное сообщество концентрировало свое внимание на авиакомпаниях и военно-промышленных компаниях, затем с 2013 года они переключились на промышленные предприятия в области энергетики. Так, сообщество Dragonfly действовало достаточно профессионально, поражая программное обеспечение, используемое в системах промышленного контроля, с помощью троянской программы. Информационная среда энергетических компаний поражалась при обновлении ПО (на диаграмме показаны зеленым цветом), что давало хакерам беспрепятственный доступ к сетям. Эта хакерская группа также совершала другие кибератаки. Сначала, в качестве своей цели они выбирали определенных сотрудников компании, отсылая им фишинговые электронные письма (на диаграмме показаны синим), и в то же время заражали часто посещаемые сайты (на диаграмме показаны красным) с помощью вредоносного кода. Сообщество Dragonfly успешно использует вредоносные коды для экспорта системной информации, копирования документов, просмотра адресов в Outlook или данных конфигурации соединений VPN. В отчете компании Symantec о безопасности говорится, что затем такие данные зашифровываются и отсылаются на командный сервер хакеров.

Без сомнения, хакерам удалось не только получить всю информацию, они также смогли внедрить свой программный код в ПО системы управления, тем самым контролируя технические системы. Наихудшим сценарием могло бы быть существенное нарушение энергоснабжения в стране.

Из приведенного примера четко видно, что целенаправленная кибератака может длиться в течение нескольких месяцев, а иногда даже лет, и она может включать в себя широкий спектр различных каналов атаки. Смогут ли компании сегодня обнаружить угрозы такого рода и оценить риск для своей деятельности только на основе обычного программного обеспечения безопасности?

Полагаясь на наш опыт, мы можем сказать, что ответом на данный вопрос будет «нет».

Исследование, проведенное Ассоциацией аудита и контроля информационных систем (ISACA), показывает, что 33 % компаний не уверены в том, что они должным образом защищены от кибератак или в состоянии адекватно реагировать на них. Защита от этих разносторонних угроз требует многоуровневого решения и интеллектуальной системы безопасности.

Какие меры следует предпринять для обеспечения достаточной защиты?

Пять способов защиты от кибератак

Шаг 1: Предотвращение

Компании должны снять свои шоры и подготовиться к настоящей чрезвычайной ситуации: подготовить стратегии и планы действия в чрезвычайных ситуациях, а также узнать свои уязвимые места.

Шаг 2: Введение защитных мер

Хорошо охраняемое рабочее место является наилучшим способом для защиты от кибератак. Так, множество различных механизмов защиты должны гарантировать, что угрозы даже не смогут проникнуть в информационную сеть. С увеличением частоты нападений, эта концепция дополняется скоординированной настройкой безопасности, в которой множество решений объединяются и делятся контекстной информацией. Это может ускорить обнаружение и автоматизировать реагирование.

Шаг 3: Обнаружение

На сегодняшний день уже существует большое количество различных методов идентификации вредоносных программ. Необходимо воспользоваться современными знаниями, чтобы создать обоснованное решение о том, какая стратегия будет лучше всего подходить для развертывания.

Шаг 4: Реагирование

При поражении сети вредоносные программы необходимо удалить полностью без каких-либо остаточных следов. В этом случае нужно гарантировать безопасность рабочего места. Для предотвращения подобных случаев в будущем, крайне важно определить, когда и каким образом вредоносный код смог получить доступ к сети.

Шаг 5: Восстановление

После очистки системы следует использовать подходящее ПО резервного копирования для восстановления данных.

Самые частые проблемы, с которыми сталкиваются компании в области ИБ

Многие компании сталкиваются с такими же проблемами, какие показаны на диаграмме:

По данным института Ponemon: глобальное изучение затрат и инвестиций в области информационной безопасности в 2015 году.

На сегодняшний день существует много возможностей для обеспечения достаточной информационной безопасности ИТ-среды. Для этого компаниям достаточно найти подходящих экспертов в области информационной безопасности и воспользоваться подходящими именно для данной компании решениями.

Тест с ответами: “Информационная безопасность”

1. Основная масса угроз информационной безопасности приходится на:

а) Троянские программы +

б) Шпионские программы

в) Черви

2. Какой вид идентификации и аутентификации получил наибольшее распространение:

а) системы PKI

б) постоянные пароли +

в) одноразовые пароли

3. Под какие системы распространение вирусов происходит наиболее динамично:

а) Windows

б) Mac OS

в) Android +

4. Заключительным этапом построения системы защиты является:

а) сопровождение +

б) планирование

в) анализ уязвимых мест

5. Какие угрозы безопасности информации являются преднамеренными:

а) ошибки персонала

б) открытие электронного письма, содержащего вирус

в) не авторизованный доступ +

6. Какой подход к обеспечению безопасности имеет место:

а) теоретический

б) комплексный +

в) логический

7. Системой криптографической защиты информации является:

а) BFox Pro

б) CAudit Pro

в) Крипто Про +

8. Какие вирусы активизируются в самом начале работы с операционной системой:

а) загрузочные вирусы +

б) троянцы

в) черви

9. Stuxnet – это:

а) троянская программа

б) макровирус

в) промышленный вирус +

10. Таргетированная атака – это:

а) атака на сетевое оборудование

б) атака на компьютерную систему крупного предприятия +

в) атака на конкретный компьютер пользователя

11. Под информационной безопасностью понимается:

а) защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или случайного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений в том числе владельцам и пользователям информации и поддерживающей инфраструктуре +

б) программный продукт и базы данных должны быть защищены по нескольким направлениям от воздействия

в) нет верного ответа

12. Защита информации:

а) небольшая программа для выполнения определенной задачи

б) комплекс мероприятий, направленных на обеспечение информационной безопасности +

в) процесс разработки структуры базы данных в соответствии с требованиями пользователей

13. Информационная безопасность зависит от:

а) компьютеров, поддерживающей инфраструктуры +

б) пользователей

в) информации

14. Конфиденциальностью называется:

а) защита программ и программных комплексов, обеспечивающих технологию разработки, отладки и внедрения создаваемых программных продуктов

б) описание процедур

в) защита от несанкционированного доступа к информации +

15. Для чего создаются информационные системы:

а) получения определенных информационных услуг +

б) обработки информации

в) оба варианта верны

16. Кто является основным ответственным за определение уровня классификации информации:

а) руководитель среднего звена

б) владелец +

в) высшее руководство

17. Какая категория является наиболее рискованной для компании с точки зрения вероятного мошенничества и нарушения безопасности:

а) хакеры

б) контрагенты

в) сотрудники +

18. Если различным группам пользователей с различным уровнем доступа требуется доступ к одной и той же информации, какое из указанных ниже действий следует предпринять руководству:

а) снизить уровень классификации этой информации

б) улучшить контроль за безопасностью этой информации +

в) требовать подписания специального разрешения каждый раз, когда человеку требуется доступ к этой информации

19. Что самое главное должно продумать руководство при классификации данных:

а) управление доступом, которое должно защищать данные

б) оценить уровень риска и отменить контрмеры

в) необходимый уровень доступности, целостности и конфиденциальности +

20. Кто в конечном счете несет ответственность за гарантии того, что данные классифицированы и защищены:

а) владельцы данных

б) руководство +

в) администраторы

21. Процедурой называется:

а) пошаговая инструкция по выполнению задачи +

б) обязательные действия

в) руководство по действиям в ситуациях, связанных с безопасностью, но не описанных в стандартах

22. Какой фактор наиболее важен для того, чтобы быть уверенным в успешном обеспечении безопасности в компании:

а) проведение тренингов по безопасности для всех сотрудников

б) поддержка высшего руководства +

в) эффективные защитные меры и методы их внедрения

23. Когда целесообразно не предпринимать никаких действий в отношении выявленных рисков:

а) когда риски не могут быть приняты во внимание по политическим соображениям

б) для обеспечения хорошей безопасности нужно учитывать и снижать все риски

в) когда стоимость контрмер превышает ценность актива и потенциальные потери +

24. Что такое политика безопасности:

а) детализированные документы по обработке инцидентов безопасности

б) широкие, высокоуровневые заявления руководства +

в) общие руководящие требования по достижению определенного уровня безопасности

25. Какая из приведенных техник является самой важной при выборе конкретных защитных мер:

а) анализ рисков

б) результаты ALE

в) анализ затрат / выгоды +

26. Что лучше всего описывает цель расчета ALE:

а) количественно оценить уровень безопасности среды

б) оценить потенциальные потери от угрозы в год +

в) количественно оценить уровень безопасности среды

27. Тактическое планирование:

а) среднесрочное планирование +

б) ежедневное планирование

в) долгосрочное планирование

28. Эффективная программа безопасности требует сбалансированного применения:

а) контрмер и защитных механизмов

б) процедур безопасности и шифрования

в) технических и нетехнических методов +

29. Функциональность безопасности определяет ожидаемую работу механизмов безопасности, а гарантии определяют:

а) уровень доверия, обеспечиваемый механизмом безопасности +

б) внедрение управления механизмами безопасности

в) классификацию данных после внедрения механизмов безопасности

30. Что из перечисленного не является целью проведения анализа рисков:

а) выявление рисков

б) делегирование полномочий +

в) количественная оценка воздействия потенциальных угроз

Инциденты информационной безопасности – выявление и расследование

Хотя бы один раз за весь период работы большинство компаний сталкивалось с инцидентами информационной безопасности. Речь идет об одном, двух и более неожиданных и нежелательных событиях в корпоративной сети, которые приводят к серьезным финансовым и репутационным последствиям. Например, доступ третьих лиц к закрытой информации организации. К классическим примерам можно отнести значительное искажение инфоактивов, а также хищение персональных данных пользователей (клиентской базы, проектная документация).

Не только крупные корпорации, но и небольшие фирмы различных организационно-правовых форм и размеров время от времени сталкиваются с кибератаками. Количество пострадавших компаний ежегодно увеличивается. Действия злоумышленников приводят к большим убыткам пострадавших организаций.

Есть несколько основных рисков внутри корпораций и фирм:

Основная проблема многих организаций в том, что в активно развивающемся мире киберугроз, большинство организаций даже не задумывается об информационной безопасности до возникновения инцидента. Поэтому часто нет резервных копий, доступ к данным есть у всех сотрудников, даже если они не пользуются ими в своей работе, а сеть ничем не защищена, и внедрить туда вредоносное ПО или заблокировать работу сервера организации может фактически любой желающий.

Классификация инцидентов

Аномалии, с которыми сталкиваются предприятия можно классифицировать по следующим признакам:

Существует категорирование инцидентов, позволяющее прописать их в политике безопасности и предотвращать их уже по первым признакам:

1. Несанкционированный доступ. Сюда стоит отнести попытки злоумышленников беспрепятственно войти в систему. Яркими примерами нарушения можно назвать поиск и извлечение различных внутренних документов, файлов, в которых содержатся пароли, а также атаки переполнения буфера, направленные на получение нелегитимного доступа к сети.

2. Угроза или разглашение конфиденциальной информации. Для этого нужно получить доступ к актуальному списку конфиденциальных данных.

3. Превышение полномочий определенными лицами. Речь идет о несанкционированном доступе работников к определенным ресурсам или офисным помещениям.

Что делать при обнаружении инцидента?

Управление аномальными событиями в сети подразумевает не только оперативное обнаружение и информирование службы информационной безопасности, но и их учет в журнале событий. В журнале автоматически указывается точное время обнаружения утечки информации, личные данные сотрудника, который обнаружил атаку, категорию события, все затронутые активы, планируемое время устранения проблемы, а также действия и работы, направленные на устранение события и его последствий.

Современным компаниям ручной способ мониторинга инцидентов уже не подходит. Так как аномалии происходят за секунды и требуется мгновенное реагирование. Для этого необходимы автоматизированные решения по информационной безопасности, которые непрерывно мониторят все, что происходит в сети организации оперативно реагируют на инциденты, позволяя принимать меры в виде блокировки доступа к данным, выявления источника события и быстрого расследования, в идеале до совершения инцидента.

После расследования, выполняя правила корреляции, которые свидетельствуют о вероятных попытках причинения вреда безопасности данных подобными способами, создается карточка данного инцидента и формируется политика безопасности. В дальнейшем подобные атаки будут подавлены и приняты меры до совершения активных действий со стороны сотрудников и внешних источников угроз.

Реагирование на утечку данных

При обнаружении нарушений в сети организации рекомендован следующий алгоритм действий со стороны службы информационной безопасности:

1. Фиксация состояния и анализ информационных ресурсов, которые были задействованы.

2. Координация работы по прекращению влияния информационных атак, проведение которых спровоцировало появление инцидента.

3. Анализ всего сетевого трафика.

4. Локализация события.

5. Сбор важных данных для установления причин происшествия.

6. Составление перечня мер, направленных на ликвидацию последствий инцидента, который нанес урон.

7. Устранение последствий.

8. Контроль устранения последствий.

9. Создание политик безопасности и подробного перечня рекомендаций, направленных на совершенствование всей нормативной документации.

Выявление причин инцидента безопасности

Анализ ситуации позволяет оценить риски и возможные последствия инцидента.

После того, как последствия события полностью устранены, обязательно проводится служебное расследование. Оно требует привлечения целой команды опытных специалистов, которые самостоятельно определяют порядок изучения фактов и особенностей произошедшего. Дополнительно используются всевозможные публичные отчеты, аналитические средства, потоки сведений обо всех угрозах, а также другие источники, которые могут пригодиться в процессе изучения конкретного кейса. Квалифицированные специалисты устраняют вредоносное программное обеспечение, закрывают возможные уязвимости и блокируют все попытки нелегитимного доступа.

По факту расследования составляют перечень мер, направленных на профилактику аналогичных кибератак. Дополнительно составляется список действий моментального реагирования в случае, если имело место проникновение вредоносного ПО в систему. Нужно провести обучение персонала фирмы для повышения киберграмотности.

Решения для информационной безопасности организации

Для предотвращения инцидентов ИБ необходимо внедрить специализированные решения, способные в реальном времени выявлять и реагировать на них даже по первым признакам до непосредственного хищения или других мошеннических действий.

Внедрение решений по информационной безопасности позволяет избежать многочисленных финансовых и репутационных рисков.