mikrotik redirect на другой ip

Перенаправление запросов (проброс портов) на Mikrotik

Инструкция описывает процесс настройки перенаправления сетевых запросов с внешнего подключения на компьютеры в локальной сети.

Настройка проброса

Далее настройка выполняется в зависимости от того, какой сервис нужно опубликовать.

Примеры пробросов

RDP (удаленный рабочий стол)

* если данная настройка не сработает, меняем протокол на tcp и задаем порт RDP — по умолчанию, 3389.

WWW (80 или веб-сервер или http)

HTTPS

Настройка та же, что для 80 порта, но в место 80 пишем 443.

Видеонаблюдение

Системы видеонаблюдения могут работать на различных портах, поэтому первым делом обращаемся к инструкции системы, с которой необходимо работать.

В данном примере рассмотрим проброс RTSP.

* RTSP работает по протоколам TCP и UDP. В данном примере правило настроено для последнего.

Почтовая система Zimbra

Для нормальной работы почтовой системы необходимо пробросить следующие порты:

Важно отметить, что не все перечисленные порты понадобятся именно вам. Если мы не планируем использовать POP3, то и соответствующие порты для него пробрасывать не нужно.

Сама настройка на микротике будет такой:

Mikrotik, переадресация ip адреса?

Добрый день!

Имеется внешний микротик с внешним ip адресом, локальной сетью 10.12.0.0/24 + сервис (пусть будет web- сервер на 4856 порту).

Есть клиент клиенты, работающие через интернет.

Сделан проброс порта.

Но в логах сервера подключения идут от микротика. Но нужно сделать так чтобы были видны в логах реальные адреса клиентов.

Если же микротик заменить на зуксел, то в логах идут реальные адреса клиентов.

Andrey Makarenko, Покажи правила для проброса порта.

/ip firewall export

/ip firewall filter

add action=accept chain=input dst-port=1723 protocol=tcp

add action=accept chain=input protocol=gre

add action=drop chain=input disabled=yes protocol=icmp

/ip firewall nat

add action=masquerade chain=srcnat

add action=dst-nat chain=dstnat dst-address-type=local dst-port=4856 \

protocol=tcp to-addresses=10.12.0.250 to-ports=4856

add action=masquerade chain=srcnat out-interface=ether1

Делаем (или правим) NAT для IP которые будут работать в обход, исключаем белые ip «white_ip»

/ip firewall nat add action=masquerade chain=srcnat src-address-list=!white_ip disabled=no out-interface=ether3

Далее список NetMap адресов которым «привязываем» белые

/ip firewall nat add chain=srcnat src-address=10.0.40.67 action=netmap to-addresses=1.1.1.1

/ip firewall nat add chain=dstnat dst-address=1.1.1.1 action=netmap to-addresses=10.0.40.67

И заключительная часть, добавляем в white_ip наши VIP адреса:

/ip firewall address-list add list=»white_ip» address=10.0.40.67

Настройка firewall Mikrotik

Разделы:

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Вместо вступления

Сразу: эта статья для новичков, профи тут делать нечего. К новичкам легко можно отнести даже опытного бойца с Linux, который впервые видит Mikrotik. Через 2 часа это пройдет и статья станет не нужной 🙁

Популярность роутеров Mikrotik растет изо дня в день. Я почувствовал это, когда вчера мой сосед, далекий от IT, всерьёз сравнивал Asus RT-N56 и MikroTik RB2011UAS-2HnD-IN 🙂 Прошивки тех же Asus, несмотря на их красивость и удобность для новичка, все же глючат. То тут, то там интерфейс начинает тормозить, плавает скорость WiFi. Это, а также невысокая стоимость Mikrotik привело к тому, что сейчас даже неспециалисты интересуются этими замечательными устройствами. Но я представил себе моего соседа, который открыл веб-интерфейс Mikrotik. А также глаза настройщика местного провайдера, который ничего, кроме потоковой установки Asus WL520, не делал уже года два. Я к чему? Что для того, чтобы не разочароваться в покупке, надо понимать, что роутеры Mikrotik должны настраиваться теми, кто понимает, что и как он делает. А чтобы немного расширить этот неширокий круг лиц, и написана эта статья.

Хорошей идеей может оказаться сначала подключить Mikrotik как локальный клиент (WAN Mikrotik в LAN порт вашего текущего роутера) и настроить WiFi и др. Таким образом вы сможете, подключив только один ваш ноутбук, все проверить и испытать (и даже посканить роутер из вашей существующей локалки), а потом, когда решите, что готовы, просто включите новенький Mikrotik вместо старого роутера. Если вы что-то напортачите в процессе настройки, вы не выставите незащищенным компьютеры за Mikrotik-ом и всегда спокойно сможете сбросить роутер на заводское состояние.

Автодополнение команд настолько похоже на стиль Cisco и др., что у вас не возникнет ощущения оторванности от пережитого опыта, а firewall роутера Mikrotik настолько похож на iptables, что не составит существенно труда понять принцип работы, если у вас хоть немного опыта работы с Linux.

Итак, имеем роутер Mikrotik, например, очень популярный RB951G-2HnD.

Считаем, что внутренняя сеть осталась нетронутой (192.168.88.0/24), IP роутера 192.168.88.1, внешний интерфейс ether1-gateway.

Первое, что надо сделать: защитить роутер от маньяков из интернета. По умолчанию, брандмауэр роутера разрешает все подключения. Мы не можем подключить к нему клавиатуру и монитор для настройки или корректировки того, что мы натворим в дальнейшем, поэтому отнеситесь внимательно к тому, что и как вы настраиваете.

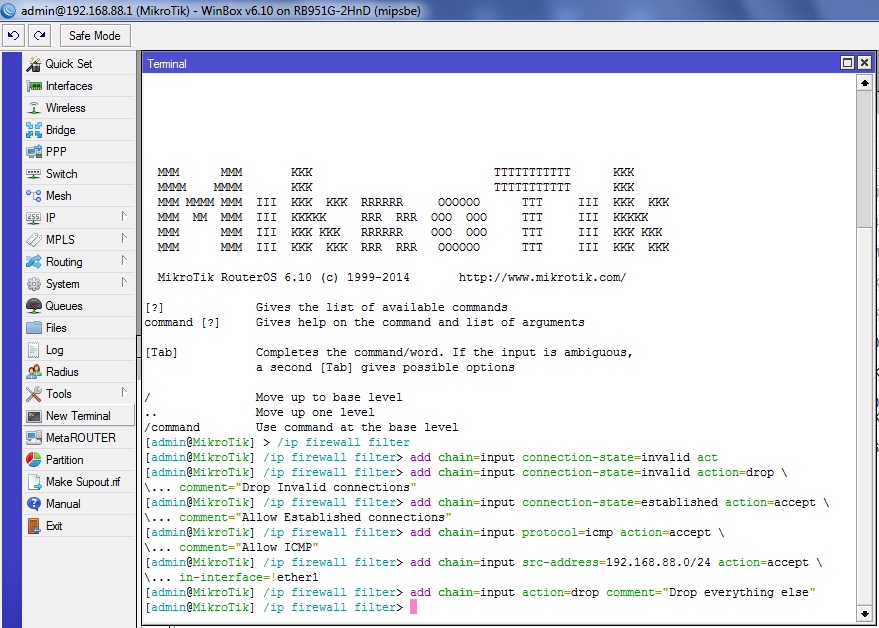

Доступ к терминалу через WinBox

Запускаем WinBox и выбираем New Terminal.

Дальше все как в нормальных взрослых железках, по tab автодополнение команд и др. Вам понравится!

Цепочка INPUT работает тогда, когда данные предназначены роутеру (его ip адресу). Когда мы что-то настраиваем для этой цепочки, мы в первую очередь защищаем сам роутер (ssh, telnet, веб-интерфес и др.) от взлома. Пожалуй, больше всего внимания требует именно эта цепочка. Общий принцип построения правил: явно запрещаем что-то (например, все новые соединения из интернета ;)) или явно что-то разрешаем (например, удаленный ssh), остальное запрещаем.

Цепочка FORWARD работает тогда, когда данные проходят через роутер, например, когда ваш локальный компьютер хочет открыть сайт ya.ru. Всякие блокировки на этом этапе защищают вас, например, от того, что зараженный компьютер в вашей локальной сети начнет рассылать спам или учавствовать в DDOS. Т.е. каждый банк-клиент, IM-месенджер и куча другого софта требуют своих особых разрешений, то если вы не защищаете банк от хакеров, то мы просто запретим некоторые наиболее распространенные виды трафика, которые используются зараженными компьютерами. А так весь проходящий из локалки в интернет (но не наоборот!) мы разрешим.

Цепочка OUTPUT работает тогда, когда данные генерятся на самом роутере и идут наружу. Например, для запросов DNS. Эту цеопчку по сути нам нет смысла фильтровать. Почти.

Цепочка forward позволяет нам разрешать или не разрешать проходящий трафик, а вот за то, какой трафик и куда мы будем перенаправлять, отвечают цепочки SRCNAT и DSTNAT.

Цепочка SRCNAT (Source NAT) предназначена для трафика, условно названного «наружу». Изменяется адрес источника (source) на адрес внешнего интерфейса. Например, чтобы дать возможность клиентам локальной сети посещать сайты в интернет.

Цепочка DSTNAT (Destination NAT) определяет как будет проходить «входящий» трафик. Роутер изменит адрес назначения (destination). Например, можно сделать доступным из вне веб сервер, размещенный в локальной сети.

INPUT

/ip firewall filter

add chain=input connection-state=invalid action=drop comment=»drop invalid connections»

add chain=input connection-state=related action=accept comment=»allow related connections»

add chain=input connection-state=established action=accept comment=»allow established connections»

add chain=input action=drop comment=»drop everything else» in-interface=ether1-gateway

где в последнем правиле мы запрещаем весь входящий трафик на внешнем интрфейсе. Не играйтесь настройками удаленно! Легко лишить себя доступа к роутеру.

Далее, по мере надобности, можно будет помещать разрешающие правила перед последним запрещающим.

/ip firewall nat add chain=srcnat action=masquerade out-interface=ether1-gateway

Исходящий интерфейс (out-interface) всегда внешний, смотрящий и интернет (или просто в другую сеть, если у вас все непросто). В принципе, минимально этих правил nat и input уже достаточно. Учтите, что если у вас цепочка forward по-умолчанию блокирует все, что возможно, то надо добавить соответствующее правило:

/ip firewall filter add chain=forward out-interface=ether1-gateway

Примеры

Проброс портов

Предположим, вам надо сделать доступным веб-сервер (tcp/80), запущенный на локальной машине с IP 192.168.88.22.

/ip firewall nat add action=dst-nat chain=dstnat dst-port=80 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.88.22 to-ports=80

Все бы ничего, но скорее всего, у вас включен firewall, который режет все, что не соответствует политике партии. Тогда надо разрешить forward пакетов:

Это правило надо переместить повыше, т.е. ближе к началу списка правил.

Перенаправление трафика, адресованного одному ip, на другой ip

Если вам надо все подключения на один ip-адрес переадресовать другому ip-адресу:

/ip firewall nat add action=netmap chain=dstnat protocol=tcp dst-address=192.168.88.3 to-addresses=192.168.4.200

Ждем и давим, как блох любителей чужого ssh

А вот теперь, имея на руках список хулиганов (ssh_blacklist), можно банить им либо только работу с ssh, либо вообще любые действия в сторону нашего микротика:

/ip firewall filter

add chain=input protocol=tcp src-address-list=ssh_blacklist action=drop comment=»drop ssh brute forcers»

По этому принципу настраивают защиту микротика от брутфорса, но здесь я уже не буду засорять эфир, и так уже нагородил простыню.

Настройка с помощью скрипта

Приведу пример скрипта настройки firewall:

Обратите внимание: этот скрипт не привязан к внешнему IP или MAC или чему-то уникальному. Его можно брать и использовать. Если вы ничего не меняли в своем роутере и обновили до версии 6.* после покупки, вам на всякий случай следует проверить название внешнего интерфейса и убедиться, что внутренняя сеть 192.168.88.0/24. И все.

add chain=input protocol=tcp dst-port=22 action=accept in-interface=ether1-gateway comment=»allow remote ssh»

Последнее правило (5) никогда не будет выполняться, я его добавил сюда специально, чтобы продемонстрировать работу jump. Последнее правило для цепочки forward будет (4) drop.

Т.е. предположим, мы запросили исходящее соединение с удаленным ssh-сервером (т.е. из локальной сети через через цепочку forward, протокол tcp, dst-port 22). Дойдя до блока (1) jumping, выполнится переход в (2) deny для tcp. Т.к. в цепочке tcp нет решения по поводу tcp/22, то выполнение вернется к (3), которое выполнит forward нашего пакета. Если наш пакет не удовлетворит требованиям (3), следующее за ним правило (4) блокирует его.

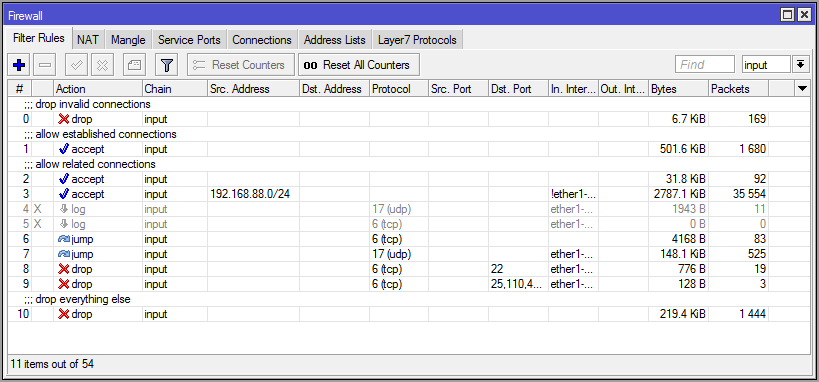

Наглядно это очень интересно смотреть, когда в окне Firewall видишь счетчик пакетов по правилам.

Если вы начали подозревать, что 100500 правок выполняют уже невесть что, просто выделяете все правила брандмауэра и нажимаете delete. Затем снова Run Script 😉

Чтобы не листать всю простыню, можно отфильтровать листинг правил по цепочкам (фильтр вверху справа):

Запаситесь терпением, не экспериментируйте в состоянии ночного анабиоза и второпях. В принципе, это все.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Спасибо за скрипт, что-бы он работал нужно убрать перенос на новую строчку

add chain=forward action=accept in-interface=!ether1-gateway out-interface=ether1-gateway

comment=»accept from local to internet»

Хорошая статья. Пользуюсь данным скриптом, отредактированным под себя.

Хотел бы спросить. Если я поднимаю VPN подключение для обхода блокировок, то мне нужно в firewall добавить правило

add chain=forward action=accept in-interface=!PPTP_VPN_NAME out-interface=PPTP_VPN_NAME

comment=»accept from local to internet»

Этого правила будет достаточно для работы VPN? Или нужно так же продублировать этот интерфейс в правилах

add chain=output action=accept out-interface=ether1-gateway comment=»accept everything to internet»

add chain=output action=accept out-interface=!ether1-gateway comment=»accept everything to non internet»

и.т.д? То есть добавить правила для этого VPN дополнительно к другим правилам, где указаны интерфейсы?

Хорошая статья. Пользуюсь данным скриптом, отредактированным под себя.

Хотел бы спросить. Если я поднимаю VPN подключение для обхода блокировок, то мне нужно в firewall добавить правило

add chain=forward action=accept in-interface=!PPTP_VPN_NAME out-interface=PPTP_VPN_NAME

comment=»accept from local to internet»

Этого правила будет достаточно для работы VPN? Или нужно так же продублировать этот интерфейс в правилах

add chain=output action=accept out-interface=ether1-gateway comment=»accept everything to internet»

add chain=output action=accept out-interface=!ether1-gateway comment=»accept everything to non internet»

и.т.д? То есть добавить правила для этого VPN дополнительно к другим правилам, где указаны интерфейсы?