packet tracer настройка параметров межсетевого экрана

Курс молодого бойца. Практический курс по Cisco Packet Tracer

Быстрый старт

Началось все примерено пару лет назад. Работая в небольшой компании (системный интегратор) из небольшого города столкнулся с постоянной текучкой кадров. Специфика работы такова, что системный инженер за весьма короткий срок получает большой опыт работы с оборудованием и ПО ведущих мировых вендоров. Стоимость такого человека на рынке труда сразу возрастает (особенно, если он успевает получить пару сертификатов) и он просто уходит на более оплачиваемую работу (уезжает в резиновую Москву).

Естественно, что руководство такая ситуация не устраивала, но тут ничего не поделаешь. Единственный доступный вариант — это поставить обучение специалистов на конвеер. Чтобы даже студент после окончания университета мог приступить к работе через две-три недели экспресс-обучения. Так и было решено сформировать курсы для обучения внутри компании по различным направлениям. На мою долю упала разработка мини-курса по быстрому обучению сотрудников настройке сетевого оборудования.

Собственно после этого и началось создание «Курса молодого бойца» по сетевым технологиям.

Курс молодого бойца

Возможно, сразу возникнет вопрос: «Почему Cisco Packet Tracer, а не более продвинутый GNS3?». Без сомнений, GNS3 гораздо лучше. Но лучше в плане детального изучения функционала и для подготовки к каким-либо экзаменам. Если же человек имеет слабое представление о там, как функционируют сети, то лучше Cisco Packet Tracer не найти. Он очень прост в освоении и позволяет поупражняться с основными функциями сетевого оборудования (VLAN, IP адресация, маршрутизация и т.д.). Это подходит для быстрого старта.

Так же мне не хотелось составлять очередной курс по учебникам ICND, т.к. процесс обучения в этом случае сильно затягивался, а мне по прежнему было необходимо подготовить человека за пару недель, да так, чтобы он мог выехать на объект и произвести какие-либо базовые настройки. Поэтому было решено составить курс из основных тем, которые чаще всего встречаются на практике, а дополнительные материалы дать на самостоятельное обучение. В итоге было выявлено несколько основных тем для обучения:

1) Простейшая сеть — объединение двух компьютеров в одну сеть

2) Использование коммутатора — объединение нескольких компьютеров в одну сеть

3) Подключение к сетевому оборудованию — подключение и базовые команды для настройки

4) VLAN — разделение сетей на сегменты

5) STP — механизм защиты от петель

6) EtherChannel — агрегирование каналов

7) L3 коммутатор — отличие от обычного коммутатора, область применения

8) Маршрутизатор — отличие от L3 коммутатора, область применения

9) Протокол DHCP — автоматическая раздача ip-адресов

10) Статическая маршрутизация — основы маршрутизации трафика между сетями

11) NAT — обеспечение доступа в интернет

12) Динамическая маршрутизация (OSPF, EIGRP) — для более продвинутого изучения маршрутизации

13) Access-List — разграничение доступа

14) Межсетевой экран — отличие от маршрутизатора, область применения

15) DMZ — организация сегмента для общедоступных сервисов

16) VPN — объединение филиалов

17) NTP, SYSLOG, AAA, TFTP — настройка дополнительных фукнций

18) WiFi — базовые принципы беспроводных сетей

19) Траблшутинг — основные методы поиска проблем

20) Типовые схемы — наиболее часто используемые решения

По плану после прохождения данного мини курса человек должен быть способен настроить небольшую сеть по заранее известной конфигурации.

Первоначально было весьма сложно определить метод изложения материала и осознать, понимает ли человек предоставляемый материал. Поэтому было решено записывать небольшие видео уроки, после чего они выкладывались на YouTube, где я мог получить обратную связь со «студентами». Это позволило слегка корректировать занятия. В результате урок разделился на две части:

1) Небольшая теоретическая вводная с приведением дополнительных ресурсов для самоподготовки

2) Практическая часть, включающая лабораторную работу в Cisco Packet Tracer

На данный момент я остановился на уроке DMZ. Сейчас курс состоит из 17 видео уроков, которые я продолжаю добавлять. Ниже приведены несколько уроков и сам плейлист курса:

Заключение

О результатах внедрения обучения внутри компании на основе собственных курсов пока еще судить рано. К лету ожидаем приток студентов, на которых и сможем опробовать свои наработки. Так же станет понятно, возможно ли подготовить человека за столь короткий промежуток времени (пара недель). Повторюсь, основная задача курса — быстрая подготовка специалистов в быстро меняющемся составе департамента системной интеграции.

А пока мы продолжаем получать бесценный опыт и обратную связь от виртуальных «студентов» на youtube. По ходу создания курса выявились проблемы, о которых раньше мы и не подозревали — начиная от неправильно произношения слов, заканчивая неправильными примерами в самих лабораторных работах. Все видео уроки доступны совершенно бесплатно. Надеюсь, что начинающие сетевые инженеры смогут почерпнуть для себя хотя бы немного полезной информации. Таким образом, проект, который начинался как повинность (задача поступившая от руководства) плавно перерос во что-то большее. Сейчас я уже рассматриваю данное занятие исключительно как хобби, которое, надеюсь, принесет что-то действительно стоящее.

Настройка зональных межсетевых экранов Cisco

В данной статье рассмотрена настройка зональных межсетевых экранов — Zone-Based Policy Firewalls (ZBF / ZPF). Исследуемая топология состоит из трех маршрутизаторов Cisco 2911 с ПО Cisco IOS версии 15. Допускается использование других маршрутизаторов и версий Cisco IOS.

Топология

Примечание. В устройствах ISR G1 используются интерфейсы FastEthernet, а не GigabitEthernet.

Таблица IP-адресов

| Устройство | Интерфейс | IP-адрес | Маска подсети | Шлюз по умолчанию | Порт коммутатора |

| R1 | G0/1 | 192.168.1.1 | 255.255.255.0 | Н/П | S1 F0/5 |

| S0/0/0 (DCE) | 10.1.1.1 | 255.255.255.252 | Н/П | Н/П | |

| R2 | S0/0/0 | 10.1.1.2 | 255.255.255.252 | Н/П | Н/П |

| S0/0/1 (DCE) | 10.2.2.2 | 255.255.255.252 | Н/П | Н/П | |

| R3 | G0/0 | 192.168.33.1 | 255.255.255.0 | Н/П | Н/П |

| G0/1 | 192.168.3.1 | 255.255.255.0 | Н/П | S3 F0/5 | |

| S0/0/1 | 10.2.2.1 | 255.255.255.252 | Н/П | Н/П | |

| PC-A | NIC | 192.168.1.3 | 255.255.255.0 | 192.168.1.1 | S1 F0/6 |

| PC-B | NIC | 192.168.3.3 | 255.255.255.0 | 192.168.3.1 | S3 F0/1 |

| PC-C | NIC | 192.168.33.3 | 255.255.255.0 | 192.168.33.1 | Н/П |

Задачи

Часть 1. Основная конфигурация маршрутизаторов

Часть 2. Настройка зонального межсетевого экрана (ZPF)

Общие сведения

В наиболее простых межсетевых экранах Cisco IOS используются списки контроля доступа (ACL) для фильтрации IP-трафика и отслеживания заданных шаблонов трафика. Традиционные межсетевые экраны Cisco IOS основаны на применении списков ACL.

Более новые межсетевые экраны Cisco IOS используют зональный подход, основанный на функциях интерфейса, а не списках контроля доступа. Зональный межсетевой экран (ZPF) позволяет применять различные политики инспектирования для групп хостов, подключенных к одному и тому же интерфейсу маршрутизатора. Его можно настроить для обеспечения расширенного и очень подробного контроля с учетом конкретного протокола. Он запрещает трафик между разными зонами межсетевого экрана благодаря применению политики по умолчанию deny-all. ZPF может применяться для нескольких интерфейсов с одинаковыми или разными требованиями по безопасности.

В данной статье вы построите сеть, содержащую несколько маршрутизаторов, настроите маршрутизаторы и хосты, а также зональный межсетевой экран с использованием командного интерфейса Cisco IOS (CLI).

Примечание. В данной статье используются команды и выходные данные для маршрутизатора Cisco 1941 с ПО Cisco IOS версии 15.4(3)M2 (UniversalK9-M). Допускается использование других маршрутизаторов и версий Cisco IOS. В зависимости от модели маршрутизатора и версии Cisco IOS, доступные команды и выходные данные могут отличаться от указанных в данной статье.

Примечание. Убедитесь, что маршрутизаторы и коммутаторы сброшены и не имеют конфигурацию запуска.

Необходимые ресурсы

Часть 1: Основная конфигурация маршрутизаторов

В части 1 этой статьи вы создадите топологию сети и настроите основные параметры, такие как IP-адреса интерфейсов, статическая маршрутизация, доступ к устройствам и пароли.

Примечание. На маршрутизаторах R1, R2 и R3 должны быть выполнены все задачи. Процедуры показаны только для одного из маршрутизаторов.

Шаг 1: Подключите сетевые кабели, как показано на топологической схеме.

Присоедините устройства, как показано на топологической схеме, и установите необходимые кабельные соединения.

Шаг 2: Настройте основные параметры для каждого маршрутизатора.

Шаг 3: Отключите поиск DNS.

Чтобы предотвратить попытки маршрутизатора неправильно интерпретировать введенные команды, отключите функцию DNS-поиска.

Шаг 4: Настройте статические маршруты на маршрутизаторах R1, R2 и R3.

Шаг 5: Настройте параметры IP для хоста.

Настройте статический IP-адрес, маску подсети и шлюз по умолчанию для компьютеров PC-A, PC-B и PC-C, как показано в таблице IP-адресов.

Шаг 6: Проверьте базовую связь по сети.

Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить.

Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить.

Шаг 7: Настройте учетную запись пользователя, шифрованные пароли и криптографические ключи для SSH.

Примечание. В данной задаче установлена минимальная длина пароля в 10 символов, однако для облегчения процесса выполнения пароли были относительно упрощены. В рабочих сетях рекомендуется использовать более сложные пароли.

Примечание. Чтобы исключить необходимость постоянного повторного входа в систему во время выполнения, вы можете ввести команду exec-timeout с параметрами 0 0, чтобы отключить проверку истечения времени ожидания. Однако такой подход не считается безопасным.

Шаг 8: Сохраните основную текущую конфигурацию для каждого маршрутизатора.

Сохраните текущую конфигурацию в конфигурацию запуска через командную строку в привилегированном режиме.

Часть 2: Настройка зонального межсетевого экрана (ZPF)

В части 2 данной статьи необходимо настроить на маршрутизаторе R3 зональный межсетевой экран (ZPF) с использованием командной строки (CLI).

Задача 1: Проверка текущей конфигурации маршрутизаторов.

В этой задаче перед внедрением ZPF необходимо проверить сквозную связь по сети.

Шаг 1: Проверьте сквозную связь по сети.

Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить.

Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить.

Если запрос был выполнен с ошибкой, проведите диагностику основных параметров устройства перед тем, как продолжить.

Шаг 2: Отобразите текущие конфигурации маршрутизатора R3.

Задача 2: Создание зонального межсетевого экрана.

В данной задаче необходимо создать на маршрутизаторе R3 зональный межсетевой экран, чтобы он работал не только как маршрутизатор, но и как межсетевой экран. Маршрутизатор R3 теперь отвечает за маршрутизацию пакетов в трех подключенных к нему сетях. Роли интерфейсов маршрутизатора R3 настроены следующим образом.

Последовательный интерфейс 0/0/1 подключен к Интернету. Так как это общедоступная сеть, она считается недоверенной сетью и должна иметь самый низкий уровень безопасности.

G0/1 подключен к внутренней сети. Только авторизованные пользователи имеют доступ к этой сети. Кроме того, в этой сети также расположены жизненно важные ресурсы организации. Внутренняя сеть должна считаться доверенной и иметь наивысший уровень безопасности.

G0/0 подключен к конференц-залу. Конференц-зал используется для проведения совещаний с людьми, не являющимися сотрудниками компании.

Политика безопасности, которая должна применяться маршрутизатором R3, когда он работает в качестве межсетевого экрана, определяет следующее.

Шаг 1: Создайте зоны безопасности.

Зона безопасности – это группа интерфейсов со сходными свойствами и требованиями безопасности. Например, если у маршрутизатора есть три интерфейса, подключенные к внутренним сетям, все они могут быть помещены в одну зону под названием «внутренняя». Так как свойства безопасности настраиваются для зоны, а не для каждого интерфейса маршрутизатора, то архитектура межсетевого экрана становится более масштабируемой.

В данной статье маршрутизатор R3 имеет три интерфейса: один подключен к внутренней доверенной сети, второй – к сети конференц-зала, а третий – к Интернету. Так как все три сети имеют разные свойства и требования безопасности, необходимо создать три зоны безопасности.

Шаг 2: Создайте политики безопасности.

Прежде чем ZPF сможет определить, пропускать определенный трафик или нет, ему нужно вначале объяснить, какой трафик следует проверять. Для выбора трафика в Cisco IOS используются карты классов. Интересный трафик – распространенное обозначение трафика, который был выбран с помощью карты классов.

И хотя трафик выбирают карты классов, они не решают, что сделать с таким выбранным трафиком. Судьбу выбранного трафика определяют карты политик.

В качестве карт политик определены политики трафика ZPF, которые используют карты классов для выбора трафика. Другими словами, карты классов определяют, какой трафик должен быть ограничен, а карты политик – какое действие должно быть предпринято в отношении выбранного трафика.

Карты политик могут отбрасывать, пропускать или инспектировать трафик. Так как мы хотим, чтобы межсетевой экран наблюдал за движением трафика в направлении пар зон, необходимо создать карты политик inspect (инспектирование). Карты политик inspect разрешают динамическую обработку возвратного трафика.

Сначала необходимо создать карты классов. После создания карт классов необходимо создать карты политик и прикрепить карты классов к картам политик.

В следующих командах, показанных ниже, первая строка создает карту классов inspect. Ключевое слово match-any сообщает маршрутизатору, что любой из операторов протокола match будет квалифицироваться как положительное совпадение в применяемой политике. Результатом будет совпадение для пакетов TCP, UDP или ICMP.

Команды match относятся к специальным протоколам, поддерживаемым в Cisco NBAR. Дополнительная информация о Cisco NBAR: Cisco Network-Based Application Recognition (Распознавание приложений по параметрам сетевого трафика).

В следующих командах, показанных ниже, первая строка создает карту политик inspect с именем INSIDE_TO_INTERNET. Вторая строка привязывает ранее созданную карту классов INSIDE_PROTOCOLS к карте политик. Все пакеты, отмеченные картой класса INSIDE_PROTOCOLS, будут обработаны способом, указанным в карте политики INSIDE_TO_INTERNET. Наконец, третья строка определяет фактическое действие, которое карта политик будет применять к соответствующим пакетам. В нашем случае такие пакеты будут инспектироваться.

Следующие три строки создают похожую карту политик с именем CONFROOM_TO_INTERNET и присоединяют карту классов CONFROOM_PROTOCOLS.

Команды указаны ниже:

Шаг 3: Создайте пары зон.

Пара зон позволяет создать однонаправленную политику межсетевого экрана между двумя зонами безопасности.

К примеру, широко применяемая политика безопасности определяет, что внутренняя сеть может инициировать любой трафик в Интернет, но любой трафик из Интернета не должен проникать во внутреннюю сеть.

Обратите внимание, что Cisco ZPF можно настроить на инспектирование трафика, передаваемого в направлении, определяемом парой зон. В этой ситуации межсетевой экран наблюдает за трафиком и динамически формирует правила, позволяющие возвратному или связанному трафику проходить обратно через маршрутизатор.

В этой статье вы создадите две пары зон.

Шаг 4: Примените политики безопасности.

Шаг 5: Назначьте интерфейсы соответствующим зонам безопасности.

Интерфейсы (физические и логические) назначаются зонам безопасности с помощью команды интерфейса zone-member security.

Шаг 6: Проверьте назначение зон.

Любое использование материалов сайта возможно только с разрешения автора и с обязательным указанием источника.

Лабораторная работа №6: Cisco packet tracer. Создание простейшей сети (2.10.2018)

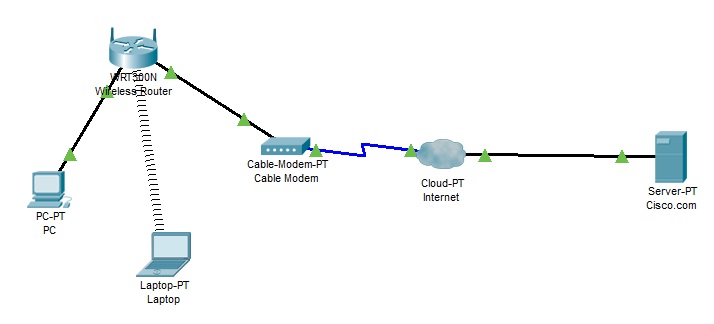

Сегодня создадим простейшую сеть, топология которой представлена на рисунке.

Топология

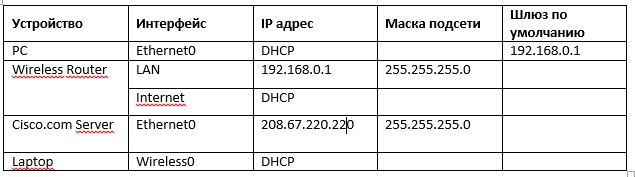

Таблица адресации

Задачи

Создание простейшей сети в рабочей области логической топологии

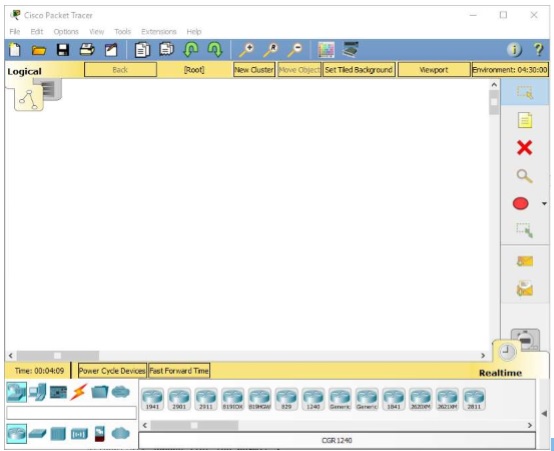

Запускаем Packet Tracer

а. Запустите Packet Tracer на вашем ПК или ноутбуке.

Дважды щелкните значок «Пакет трассировщика» на рабочем столе или перейдите в каталог, содержащий исполняемый файл Packet Tracer, и запустите пакетный трассировщик. Пакет Tracer должен открываться с пустой рабочей областью логической топологии по умолчанию, как показано на рисунке.

Выстраиваем топологию

а. Добавьте сетевые устройства в рабочее пространство.

Используя окно выбора устройства, добавьте сетевые устройства в рабочее пространство, как показано на диаграмме топологии.

Чтобы поместить устройство в рабочую область, сначала выберите тип устройства из окна «Выбор типа устройства». Затем щелкните нужную модель устройства в окне «Выбор устройства». Наконец, нажмите на местоположение в рабочей области, чтобы поместить ваше устройство в это место. Если вы хотите отменить свой выбор, нажмите на значок «Отмена» для этого устройства. Кроме того, вы можете щелкнуть и перетащить устройство из окна «Выбор конкретного устройства» в рабочее пространство.

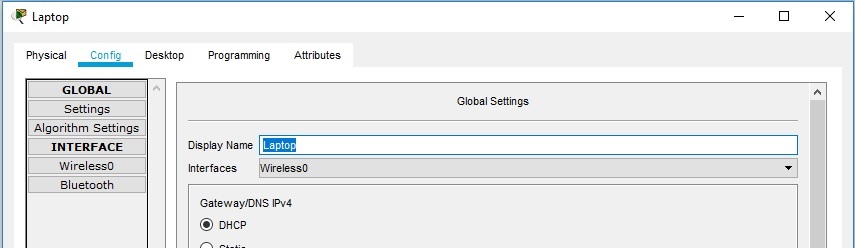

б. Измените отображаемые имена устройств сети.

Чтобы изменить отображаемые имена сетевых устройств, щелкните значок устройства в рабочем пространстве Packet Tracer Logical, затем щелкните вкладку Config в окне конфигурации устройства. На вкладке «Конфигурация» введите новое имя устройства в поле «Отображаемое имя», как показано на рисунке.

в. Добавить физическую проводку между устройствами в рабочей области

Используя поле выбора устройства, добавьте физическую проводку между устройствами в рабочей области, как показано на диаграмме топологии.

Для подключения к беспроводному маршрутизатору ПК понадобится медный прямой кабель. Выберите медный прямой кабель в окне «Выбор устройства» и прикрепите его к интерфейсу FastEthernet0 на ПК и интерфейсу Ethernet 1 беспроводного маршрутизатора.

Для подключения беспроводного маршрутизатора к кабельному модему потребуется медный прямой кабель. Выберите медный прямой кабель в окне «Выбор устройства» и прикрепите его к Интернет-интерфейсу беспроводного маршрутизатора и интерфейсу порта 1 кабельного модема.

Внимание: не перепутайте медный прямой кабель (чёрная сплошная линия) с медным перекрёстным кабелем (чёрная прерывистая линия). В случае ошибки порты не поднимутся (линки не загорятся зелёным цветом).

Для подключения к интернет-облако кабельный модем потребуется коаксиальный кабель. Выберите коаксиальный кабель в окне «Выбор устройства» и прикрепите его к интерфейсу порта 0 кабельного модема и коаксиальному интерфейсу интернет-облака.

Для подключения к серверу Cisco.com для облака Interne необходим медный прямой кабель. Выберите медный прямой кабель в окне «Выбор устройства» и прикрепите его к интерфейсу Ethernet облака Интернета и интерфейсу FastEthernet0 на сервере Cisco.com.

Настройка сетевых устройств

Настройте беспроводной маршрутизатор

a. Создание беспроводной сети на беспроводном маршрутизаторе

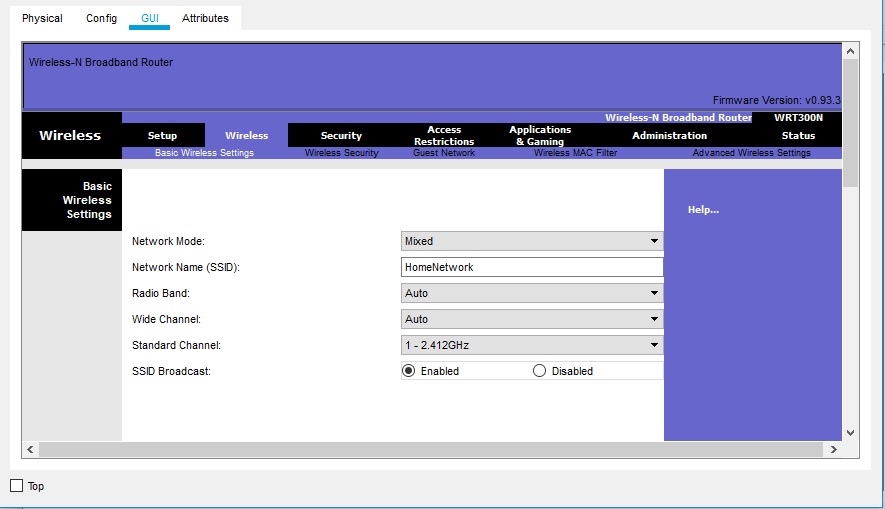

Нажмите значок Wireless Router на рабочем пространстве Packet Tracer Logical, чтобы открыть окно конфигурации устройства. В окне конфигурации Wireless Router нажмите вкладку GUI, чтобы просмотреть параметры конфигурации для Wireless Router. Затем щелкните вкладку Wireless в графическом интерфейсе, чтобы просмотреть настройки беспроводной сети. Единственным параметром, который необходимо изменить по умолчанию, является имя сети (SSID). Здесь введите имя «HomeNetwork», как показано на рисунке.

б. Настройка подключения к Интернету на беспроводном маршрутизаторе

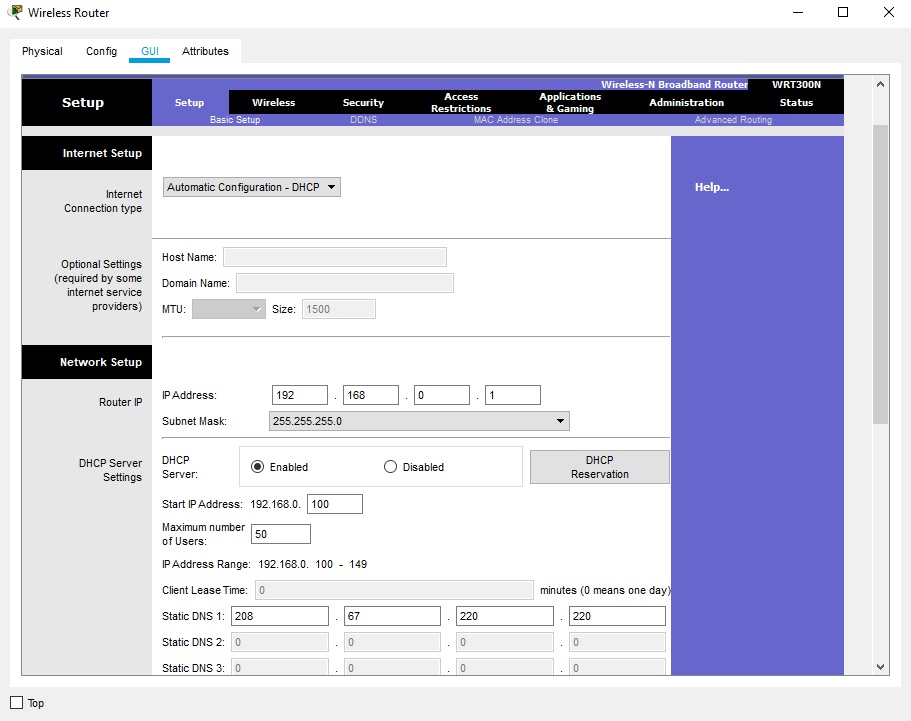

Нажмите вкладку «Настройка» в графическом интерфейсе Wireless Router. В настройках сервера DHCP убедитесь, что выбрана кнопка «Включено» и настройте статический IP-адрес DNS-сервера как 208.67.220.220, как показано на рисунке.

с. Перейдите на вкладку «Сохранить настройки».

Настройте ноутбук

a. Настройка портативного компьютера для доступа к беспроводной сети

Нажмите значок «Ноутбук» на рабочем месте Packet Tracer Logical, а в окнах конфигурации ноутбука выберите вкладку «Физические». На вкладке «Физик» вам нужно будет удалить медный модуль Ethernet и заменить его на модуль Wireless WPC300N. Для этого сначала выключите ноутбук, нажав кнопку питания на боковой панели ноутбука. Затем удалите установленный в данный момент медный модуль Ethernet, щелкнув модуль на боковой панели ноутбука и перетащите его в панель MODULES слева от окна ноутбука. Затем установите модуль Wireless WPC300N, щелкнув по нему в панели MODULES и перетащив его в пустой порт модуля на стороне ноутбука. Включите ноутбук снова, снова нажав кнопку питания ноутбука. С установленным беспроводным модулем следующая задача — подключить ноутбук к беспроводной сети.

Перейдите на вкладку «Рабочий стол» в верхней части окна конфигурации ноутбука и выберите значок «Беспроводная сеть ПК». После того, как параметры адаптера ноутбука Wireless-N видны, выберите вкладку «Подключить». Беспроводная сеть «HomeNetwork» должна быть видна в списке беспроводных сетей, как показано на рисунке. Выберите сеть и нажмите вкладку «Подключиться», расположенную под информацией о сайте.

Настройте ПК

a. Конфигурирование ПК для проводной сети

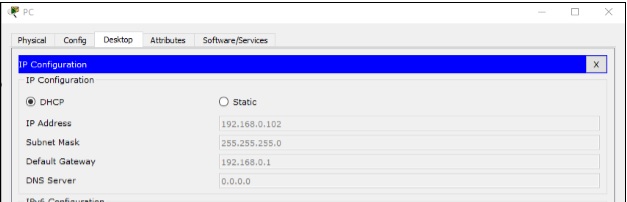

Нажмите значок ПК на рабочем пространстве Packet Tracer Logical и выберите вкладку «Рабочий стол», а затем значок «Конфигурация IP». В окне IP-конфигурации выберите переключатель DCHP, как показано на рисунке, чтобы ПК использовал DCHP для приема IPv4-адреса с беспроводного маршрутизатора. Закройте окно настройки IP.

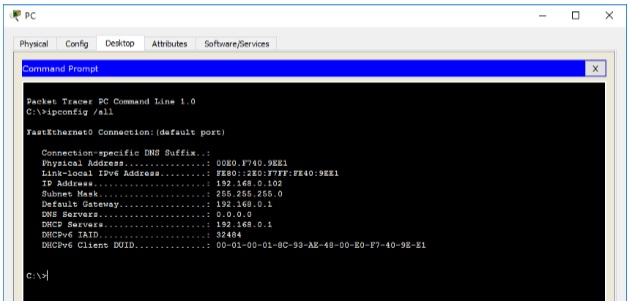

Нажмите на значок командной строки. Убедитесь, что ПК получил IPv4-адрес, выпустив команду ipconfig / all из команды, как показано на рисунке. ПК должен получить IPv4-адрес в диапазоне 192.168.0.x.

Настройте облако Интернета

a. При необходимости установите сетевые модули.

Нажмите значок «Интернет-облако» в рабочей области «Трассировщик пакетов» и затем перейдите на вкладку «Физические». Для облачного устройства потребуется два модуля, если они еще не установлены. PT-CLOUD-NM-1CX, который предназначен для подключения кабельного модема и PT-CLOUD-NM-1CFE, который предназначен для подключения медного Ethernet-кабеля. Если эти модули отсутствуют, отключите физические облачные устройства, нажав на кнопку питания и перетащите каждый модуль на пустой порт модуля на устройстве, а затем снова включите устройство.

б. Определите тип поставщика.

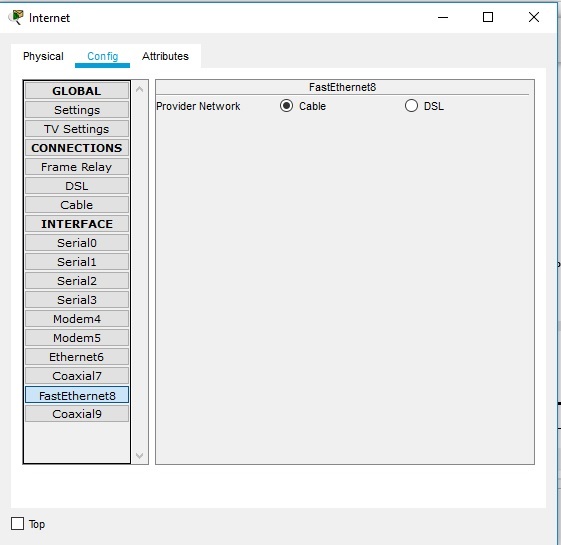

На вкладке «Конфигурация» нажмите «FastEthernet8» в «INTERFACE» на левой панели. В окне конфигурации FastEthernet8 выберите «Кабель» в качестве сети поставщика, как показано на рисунке.

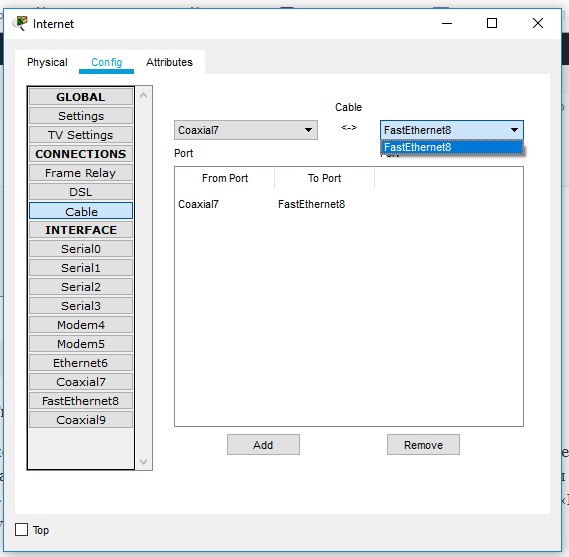

с. Идентификация портов From и To

Перейдите на вкладку «Конфигурация» в окне «Облако». В левой панели нажмите «Кабель» под разъемами CONNECTIONS. В первом раскрывающемся списке выберите Coaxial7, а во втором выпадающем списке выберите «FastEthernet8», затем нажмите кнопку Add, чтобы добавить их как «От порта» и «В порт», как показано на рисунке.

Настройте сервер Cisco.com

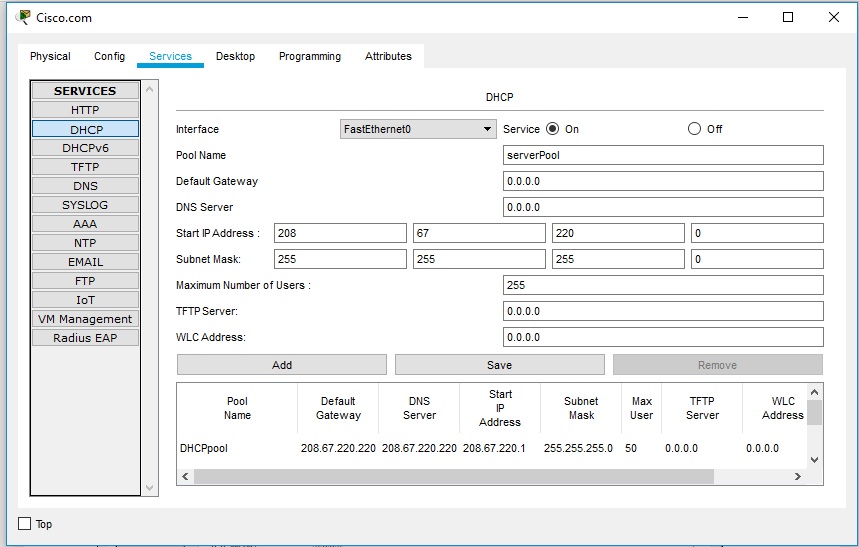

a. Настройте сервер Cisco.com как сервер DHCP

Нажмите значок сервера Cisco.com в рабочем пространстве Packet Tracer Logical и выберите вкладку «Службы». Выберите DHCP из списка «УСЛУГИ» на левой панели.

В окне конфигурации DHCP настройте DHCP, как показано на рисунке, со следующими настройками.

Нажмите «Добавить», чтобы добавить пул

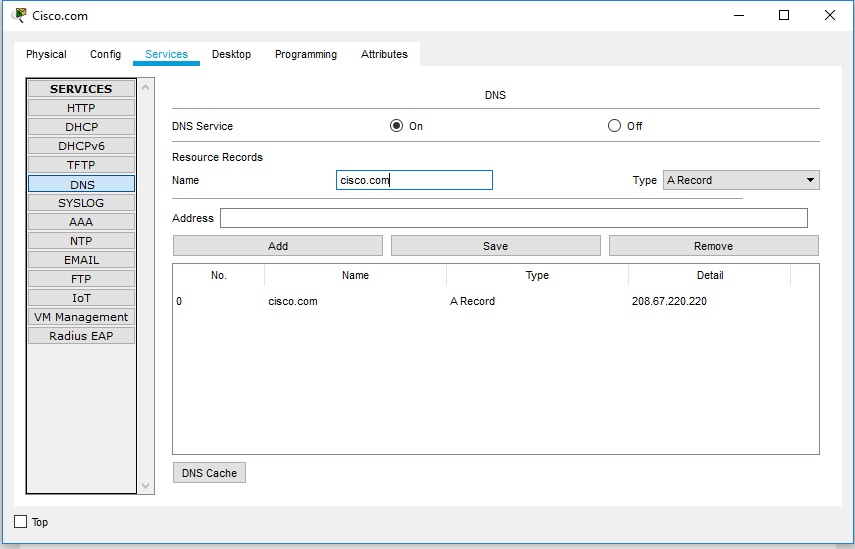

б. Настройте сервер Cisco.com как DNS-сервер для предоставления имени домена для разрешения адреса IPv4.

На вкладке «Службы» выберите DNS из служб, перечисленных на левой панели.

Настройте службу DNS, используя следующие настройки, как показано на рисунке.

Нажмите «Добавить», чтобы добавить настройки службы DNS

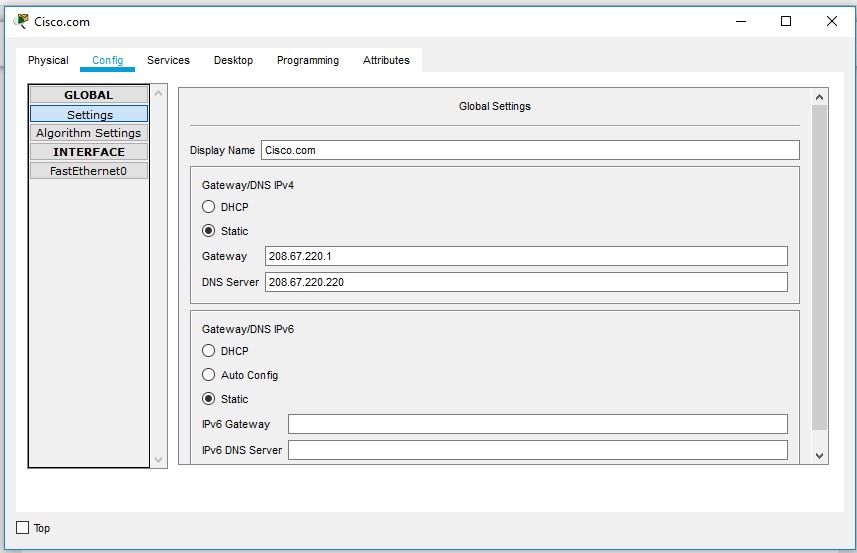

с. Настройте глобальные настройки сервера Cisco.com.

Выберите вкладку «Конфигурация». Нажмите «Настройки» в левой панели. Настройте глобальные настройки сервера следующим образом:

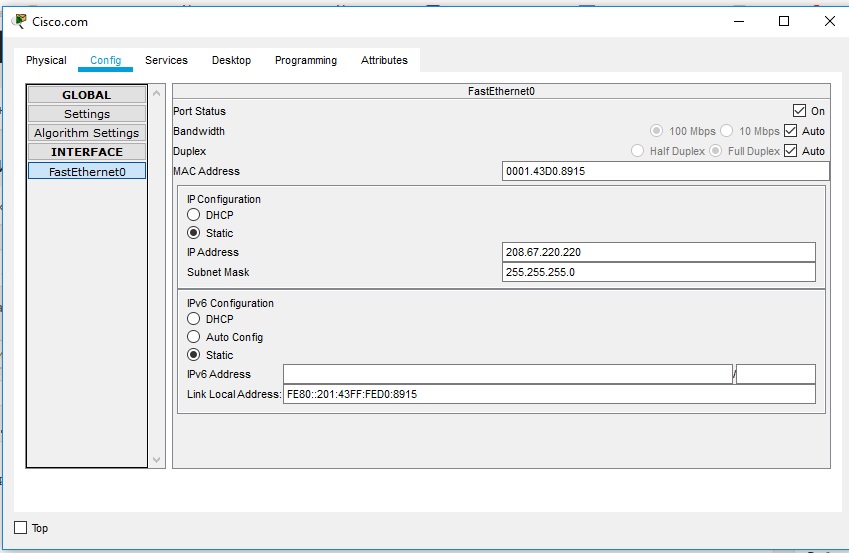

д. Настройте параметры интерфейса FastEthernet0 сервера Cisco.com.

Нажмите «FastEthernet» в левой панели вкладки «Конфигурация». Настройте параметры интерфейса FastEthernet на сервере следующим образом:

Проверка подключения

Обновите настройки IPv4 на ПК

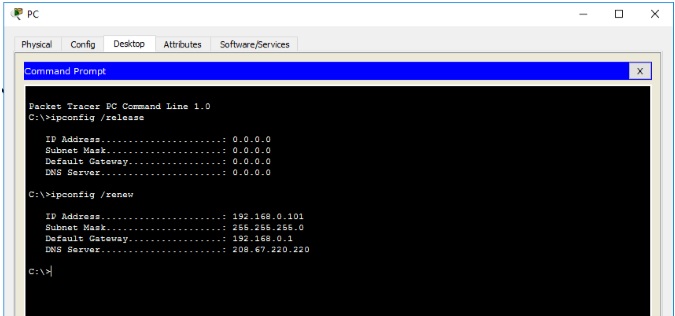

a. Убедитесь, что ПК получает информацию о конфигурации IPv4 от DHCP.

Нажмите на ПК в рабочем пространстве Packet Tracer Logical, а затем выберите вкладку Desktop в окне конфигурации ПК.

Нажмите значок командной строки

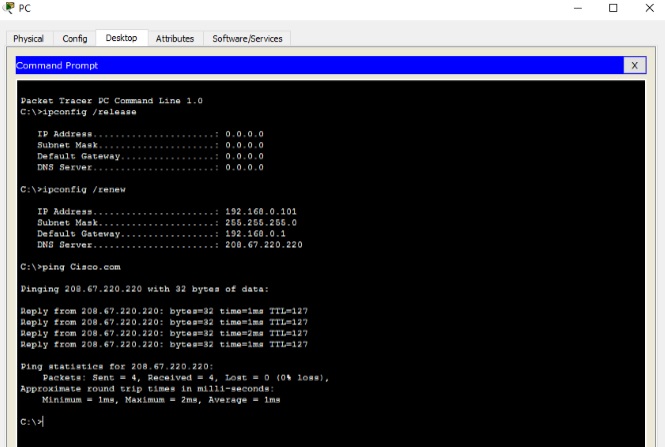

б. Проверить подключение к серверу Cisco.com с ПК

Из командной строки, выдающей команду ping Cisco.com. Для возврата ping может потребоваться несколько секунд. Необходимо получить четыре ответа, как показано на рисунке.

Готовая лабораторная работа Потребуется версия Cisco Packet Tracer 7.2

Чтобы научиться настраивать NAT переходите по ссылке Лабораторная работа №8 | Настройка NAT