Госсопка что это такое

ГосСОПКА

Защита критической информационной инфраструктуры (конспект лекции)

IoCs / Индикаторы компрометации / Indicators of Compromise

Нормативные документы по ИБ. Часть 13. Обзор российского законодательства в области ИБ финансовых организаций – продолжение

Нормативные документы по ИБ. Часть 8. Обзор российского законодательства в области защиты критической информационной инфраструктуры

Нормативные документы по ИБ. Часть 7. Обзор российского законодательства в области защиты критической информационной инфраструктуры

Нормативные документы по ИБ. Часть 4. Обзор российского и международного законодательства в области защиты персональных данных

Нормативные документы по ИБ. Часть 1. Стандарты ГОСТ Р 57580.1-2017 и ГОСТ Р 57580.2-2018

Обзор Security Vision 3.4 — российской платформы SGRC

Новости

«Интеллектуальная безопасность» получила лицензию ФСТЭК на оказание услуг по мониторингу информационной безопасности

ГосСОПКА состоит из иерархически связанных ведомственных и корпоративных Центров ГосСОПКА, обменивающихся информацией о зафиксированных кибератаках и методах их предотвращения.

Система ГосСОПКА призвана централизованно противодействовать кибератакам и защищать от них объекты КИИ, а также оперативно устранять их последствия.

Статьи по теме: «Информационная безопасность»

Как и кому необходимо подключаться к ГосСОПКА

Для эффективного реагирования на угрозы была создана государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (ГосСОПКА). Ее основное назначение — обеспечить защиту информационных ресурсов страны от атак и штатное функционирование таких ресурсов в условиях возникновения компьютерных инцидентов.

Содержание:

Нормативное регулирование деятельности центров ГосСОПКА

В соответствии с принятым в 2017 году Федеральным законом № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» одной из задач обеспечения безопасности критических информационных инфраструктур (далее – КИИ) является взаимодействие с ГосСОПКА. Для того, чтобы обеспечить это взаимодействие, создаются центры, где будут сосредоточены силы и средства для обнаружения, предупреждения атак, ликвидации их последствий и реагирования на инциденты.

Также в приказе изложены полномочия НКЦКИ:

Роль центров ГосСОПКА в обеспечении безопасности КИИ

Для обеспечения безопасности необходимо выполнять меры защиты, выбираемые в соответствии с категорией значимости объектов КИИ, а также применять средства предупреждения и ликвидации последствий атак, в том числе, используя возможности взаимодействия центров ГосСОПКА. Также для решения указанных задач в центрах ГосСОПКА сконцентрированы функции, позволяющие выстроить процессы противодействия атакам. Перечислим эти функции:

Кому необходимо подключаться к ГосСОПКА

Таким образом, к ГосСОПКА могут подключиться:

Как подключиться к ГосСОПКА

Способ подключения к ГосСОПКА зависит от того, является организация субъектом КИИ или нет.

Для обмена информацией об инцидентах через техническую инфраструктуру необходимо организовать канал защищенного межсетевого взаимодействия, решить организационные вопросы по определению зоны ответственности, и подключить организацию к технической инфраструктуре НКЦКИ под определенной учетной записью. Если организация не является субъектом КИИ, но планирует подключиться к ГосСОПКА для выполнения задач по обнаружению, предупреждению и ликвидации последствий компьютерных атак, то ей необходимо стать субъектом ГосСОПКА и создать центр ГосСОПКА.

Чтобы стать субъектом ГосСОПКА и построить центр ГосСОПКА необходимо:

Лицензирование работ, связанных с использованием сведений, составляющих государственную тайну (только для юридических лиц) осуществляется в соответствии с законом № 5485-I «О государственной тайне». Порядок лицензирования определен постановлением Правительства Российской Федерации от 15 апреля 1995 г. № 333.

При составлении штатного расписания и должностных инструкций центра ГосСОПКА необходимо распределить следующие роли специалистов:

В зависимости от выполняемых ролей специалисты центра ГосСОПКА должны удовлетворять определенным требованиям по образованию и стажу работы.

Организационная структура центра ГосСОПКА состоит из трех линий. Всю структуру возглавляет руководитель центра ГосСОПКА.

Положение о центре ГосСОПКА должно отражать:

В регламент деятельности центра ГосСОПКА необходимо включить требования по выполнению задач и ответственность за ненадлежащее исполнение указанных в регламенте требований.

Что делать при возникновении инцидента

НКЦКИ формирует состав технических параметров инцидента и их формат, и доводит эту информацию до субъектов КИИ. Сообщить в НКЦКИ об инциденте необходимо не позднее 24 часов с момента выявления инцидента.

Для подготовки к реагированию на инциденты и принятию мер по ликвидации последствий атак субъект КИИ, у которого есть значимые объекты КИИ, разрабатывает план. План включает в себя:

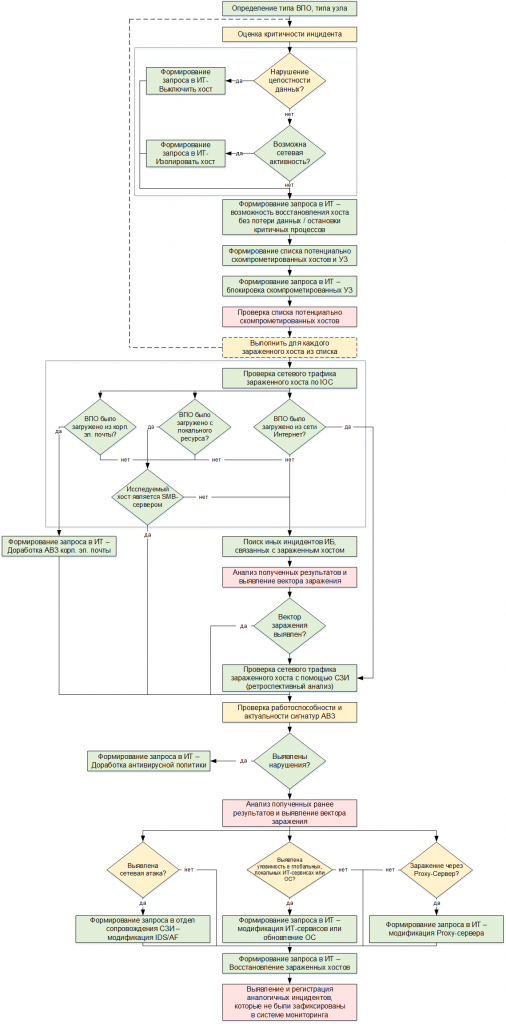

Эффективно реагировать на компьютерные атаки субъекту ГосСОПКА помогут регулярные тренировки и киберучения, повышение квалификации ответственных сотрудников на специализированных курсах, участие специалистов центра ГосСОПКА в различных соревнованиях по информационной безопасности (формата CTF), а также составление сценариев реагирования и инструкций под различные типы инцидентов. Сценарии реагирования помогут специалистам последовательно выстроить процесс реагирования под определенные типовые ситуации.

Рисунок 3: Пример сценария реагирования на ВПО.

Для сбора информации о технических параметрах инцидента и для выполнения задач по реагированию необходимо использовать средства ГосСОПКА. К ним относятся средства обнаружения, предупреждения, ликвидации последствий атак и реагирования на инциденты.

Средства обнаружения должны обеспечивать:

Средства предупреждения должны обеспечивать:

Средства ликвидации последствий должны обеспечивать:

Если инцидент произошел в организации, которая является субъектом ГосСОПКА, то необходимо применять лучшие практики реагирования на инциденты, использовать индикаторы атак и учитывать методические рекомендации НКЦКИ. Информация об инцидентах направляется в ГосСОПКА в сроки, достаточные для своевременного проведения мероприятий по обнаружению, предупреждению и ликвидации последствий атак, и реагированию на инциденты.

Заключение

Создание центра ГосСОПКА — комплексная сложная задача: необходимо выстроить процессы ИБ, собрать команду квалифицированных специалистов, внедрить систему безопасности. Как только все значимые для государства субъекты начнут эффективно взаимодействовать с НКЦКИ, своевременно реагировать на инциденты, проводить мероприятия для превентивной защиты, а также организуют оперативный обмен данными — информационная безопасность важных объектов и в целом нашей страны серьезно повысится, а критическая инфраструктура станет устойчивее перед атаками.

Автор:

Сергей Куц, руководитель направления по ГосСОПКА и безопасности КИИ, Positive Technologies.

Нормативные документы в области ГосСОПКА и безопасности КИИ

Содержание

Что такое КИИ

Согласно закону № 187-ФЗ, к объектам критической информационной инфраструктуры относятся информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления субъектов критической информационной инфраструктуры в одной из следующих сфер: здравоохранение, наука, транспорт, связь, энергетика, банки и иные организации финансового рынка, топливно-энергетический комплекс, атомная энергия, оборона, ракетно-космическая, горнодобывающая, металлургическая и химическая промышленности.

Подмножеством всех объектов КИИ являются значимые объекты КИИ — те объекты, которым присвоена одна из категорий значимости в результате категорирования.

К субъектам КИИ относятся владельцы объектов КИИ, а также организации, которые обеспечивают их взаимодействие.

НПА в сфере защиты КИИ

Федеральные законы

Федеральный закон от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации»

Определяет основные принципы обеспечения безопасности, полномочия госорганов, а также права, обязанности и ответственность субъектов КИИ. Предусмотрены категорирование объектов, ведение реестра значимых объектов, оценка состояния защищенности, госконтроль, создание специальных систем безопасности.

Федеральный закон от 26.07.2017 № 194-ФЗ «О внесении изменений в Уголовный кодекс Российской Федерации и статью 151 Уголовно-процессуального кодекса Российской Федерации в связи с принятием Федерального закона «О безопасности критической информационной инфраструктуры Российской Федерации»»

Дополняет Уголовный кодекс статьей 274.1, которая предусматривает наказания за неправомерное воздействие на КИИ РФ.

Федеральный закон от 26.07.2017 № 193-ФЗ «О внесении изменений в отдельные законодательные акты Российской Федерации в связи с принятием Федерального закона «О безопасности критической информационной инфраструктуры Российской Федерации»»

Вносит изменения в федеральные законы о государственной тайне, связи и защите прав юридических лиц и ИП при осуществлении государственного контроля (надзора).

Акты Президента РФ

Указ Президента Российской Федерации от 25.11.2017 № 569 «О внесении изменений в Положение о Федеральной службе по техническому и экспортному контролю. »

Наделяет ФСТЭК России полномочиями в области обеспечения безопасности КИИ, в том числе функцией государственного контроля.

Указ Президента РФ от 02.03.2018 № 98 «О внесении изменения в перечень сведений, отнесенных к государственной тайне. »

Акты Правительства РФ

Постановление Правительства РФ от 08.02.2018 № 127 «Об утверждении Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры РФ и их значений»

Устанавливает порядок и сроки категорирования объектов КИИ.

Постановление Правительства РФ от 17.02.2018 № 162 «Об утверждении Правил осуществления государственного контроля в области обеспечения безопасности значимых объектов критической информационной инфраструктуры Российской Федерации»

Определяет правила проведения плановых и внеплановых проверок в области обеспечения безопасности значимых объектов КИИ.

Постановление Правительства РФ от 8.06.2019 № 743 «Об утверждении Правил подготовки и использования ресурсов единой сети электросвязи Российской Федерации для обеспечения функционирования значимых объектов критической информационной инфраструктуры»

Устанавливает приоритетность категорий сетей электросвязи, которые могут использовать субъекты КИИ для обеспечения функционирования значимых объектов. Определяет обязанности оператора связи при подключении значимых объектов к сети связи общего пользования. Документ вступает в силу с 1 января 2020 года.

Ведомственные акты

Приказ ФСТЭК России от 06.12.2017 № 227 «Об утверждении Порядка ведения реестра значимых объектов критической информационной инфраструктуры Российской Федерации»

Определяет сведения о значимом объекте КИИ, необходимые для внесения в реестр. Решение о включении в реестр принимается в течение 30 дней со дня получения ФСТЭК России сведений от субъекта КИИ. Не реже чем один раз в месяц ФСТЭК России направляет сведения из реестра в ГосСОПКА.

Приказ ФСТЭК России от 11.12.2017 № 229 «Об утверждении формы акта проверки, составляемого по итогам проведения государственного контроля в области обеспечения безопасности значимых объектов критической информационной инфраструктуры Российской Федерации»

Определяет форму акта по итогам проверки значимого субъекта КИИ.

Приказ ФСТЭК России от 21.12.2017 № 235 «Об утверждении Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования»

Устанавливает требования к силам обеспечения безопасности значимых объектов, программным и программно-аппаратным средствам, документам по безопасности значимых объектов, функционированию системы безопасности.

Приказ ФСТЭК России от 22.12.2017 № 236 «Об утверждении формы направления сведений о результатах присвоения объекту критической информационной инфраструктуры одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий»

Определяет набор сведений о результатах присвоения объекту КИИ категории значимости, который необходимо направить во ФСТЭК России. Сведения сгруппированы в девять разделов.

Приказ ФСТЭК России от 25.12.2017 № 239 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации»

Устанавливает требования к обеспечению безопасности значимых объектов КИИ в ходе создания, эксплуатации и вывода их из эксплуатации, к организационным и техническим мерам защиты информации и определяет состав мер для каждой категории значимости объекта.

Приказ ФСТЭК России от 26.04.2018 № 72 «О внесении изменений в Регламент Федеральной службы по техническому и экспортному контролю, утвержденный приказом ФСТЭК России от 12 мая 2005 г. № 167»

Относит обеспечение безопасности значимых объектов КИИ к нормативно-правовому регулированию вопросов ФСТЭК России. Слова «информации в ключевых системах» заменяет словом «критической».

Приказ ФСТЭК России от 09.08.2018 № 138 «О внесении изменений в Требования к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах. »

Определяет список изменений в приказы № 31 и 239. Состав мер защиты информации и их базовые наборы по классу защищенности АСУ изложены в новой редакции.

Информационные сообщения

Информационное сообщение ФСТЭК России от 24.08.2018 № 240/25/3752 по вопросам представления перечней объектов критической информационной инфраструктуры, подлежащих категорированию, и направления сведений о результатах присвоения объекту критической информационной инфраструктуры одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий

Регулятор приводит рекомендуемую форму перечня объектов КИИ для ее подачи во ФСТЭК России. Рекомендуется прикладывать электронную копию перечня и сведений о результатах категорирования.

Что такое ГосСОПКА

ГосСОПКА — государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак, направленных на информационные ресурсы Российской Федерации.

Цель системы — объединить усилия для предотвращения и противодействия кибератакам на критически важные информационные инфраструктуры. Для этого создан Национальный координационный центр по компьютерным инцидентам (НКЦКИ), который организует сбор и обмен информацией об инцидентах между субъектами КИИ, координирует мероприятия по реагированию, предоставляет методические рекомендации по предупреждению компьютерных атак.

НПА в сфере ГосСОПКА

Акты Президента РФ

Основные направления государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации (Утверждены Президентом РФ 3 февраля 2012 г., № 803)

Документ вводит понятие единой государственной системы обнаружения и предупреждения компьютерных атак на критически важную информационную инфраструктуру. Дает определение силам и средствам обнаружения и предупреждения атак, а также силам и средствам ликвидации последствий инцидентов.

Указ Президента РФ от 15.01.2013 № 31с «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации»

Концепция государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации, утвержденная Президентом РФ 12 декабря 2014 г. № К 1274

Определяет назначение, функции и принципы создания ГосСОПКА, а также виды обеспечения, необходимые для ее создания и функционирования.

План развертывания ведомственных сегментов государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак, утвержденный Президентом РФ 21 августа 2015 г., № 9397 (документ ограниченного доступа)

Определяет перечень органов государственной власти, которым необходимо создать ведомственные сегменты ГосСОПКА, и указывает сроки.

Указ Президента РФ от 22.12.2017 № 620 «О совершенствовании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации»

Ведомственные акты

Методические рекомендации по созданию ведомственных и корпоративных центров государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации от 27.12.2016 (документ ограниченного доступа) Документ детализирует порядок создания ведомственных и корпоративных центров ГосСОПКА, их функции, а также технические и организационные меры защиты информации.

«Временный порядок включения корпоративных центров в государственную систему обнаружения, предупреждения и ликвидации последствий компьютерных атак. » (документ ограниченного доступа) Определяет состав документов и уровень квалификации специалистов группы реагирования, необходимые для подключения к ГосСОПКА.

Инициирует создание Национального координационного центра по компьютерным инцидентам, определяет его задачи и права.

Устанавливает набор параметров инцидентов для передачи в НКЦКИ (не позднее 24 часов с момента их обнаружения) и способы передачи информации.

Определяет способы передачи информации об инциденте другим субъектам КИИ и получения сведений субъектами КИИ об атаках. Обмен информацией с иностранными организациями осуществляет НКЦКИ.

Обязывает субъекта КИИ согласовывать с НКЦКИ установку средств ГосСОПКА и уведомлять о приеме их в эксплуатацию. Определяет необходимые для согласования сведения. Срок согласования — до 45 календарных дней.

Определяет состав плана реагирования на инциденты и принятия мер по ликвидации последствий, разрабатываемого субъектом КИИ. Обязует информировать НКЦКИ о результатах реагирования и ликвидации последствий не позднее 48 часов после завершения мероприятий.

Методические рекомендации по обнаружению компьютерных атак на информационные ресурсы Российской Федерации (документ ограниченного доступа)

Определяют порядок действий по обнаружению атак, классифицируют атаки и дают рекомендации по повышению уровня защищенности объектов атаки.

Методические рекомендации по установлению причин и ликвидации последствий компьютерных инцидентов, связанных с функционированием информационных ресурсов Российской Федерации (документ ограниченного доступа)

Определяют порядок и основные задачи при реагировании на инциденты. Устанавливают классы инцидентов.

Методические рекомендации по проведению мероприятий по оценке степени защищенности от компьютерных атак

Определяют основные задачи, порядок и этапы проведения мероприятий по оценке степени защищенности. Устанавливают порядок оценки возможностей злоумышленника при атаках

Требования к подразделениям и должностным лицам субъектов государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (документ ограниченного доступа)

Документ определяет основные задачи подразделений и должностных лиц субъекта ГосСОПКА, требования к кадровому обеспечению и деятельности центров ГосСОПКА. Распределяет роли сотрудников центра ГосСОПКА по трем линиям реагирования. Выделяет три класса центров ГосСОПКА в зависимости от объема функций, выполняемых центром самостоятельно.

Регламент взаимодействия подразделений Федеральной службы безопасности Российской Федерации и организации при осуществлении информационного обмена в области обнаружения, предупреждения и ликвидации последствий компьютерных атак

Определяет требования к функциональным возможностям и характеристикам технических средств, необходимых для решения задач центров ГосСОПКА.

Проект приказа Минкомсвязи России «Об утверждении порядка, технических условий установки и эксплуатации средств, предназначенных для поиска признаков компьютерных атак в сетях электросвязи, используемых для организации взаимодействия объектов критической информационной инфраструктуры»

Определяет единый подход к установке и эксплуатации средств, предназначенных для поиска признаков атак в сетях электросвязи. Описывает порядок установки и эксплуатации средства поиска атак. Информация о необходимости установки средства поиска атак направляется в уполномоченный орган в области связи.

Средства ГоcСОПКА. Переводим терминологию

Если вы работаете в компании, которая попадает под действие №187-ФЗ («О безопасности критической информационной инфраструктуры Российской Федерации»), то вам не нужно объяснять, что такое ГосСОПКА и зачем она нужна. Для остальных поясним: ГосСОПКА расшифровывается как Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак. Архитектурно она представляет собой единый территориально распределенный комплекс центров различного масштаба, обменивающихся информацией о кибератаках. Такие центры обязаны создать все компании, которым принадлежат объекты критической информационной инфраструктуры (такие компании называют субъектами КИИ). Цель всей этой масштабной государственной инициативы – создать между важнейшими организациями страны систему обмена информацией о ведущихся кибератаках и тем самым обеспечить возможность превентивной защиты.

Иерархия взаимодействия центров ГосСОПКА

Известны попытки построения центров ГосСОПКА исключительно на IDS-системах. Встречаются на рынке и вендоры, позиционирующие IDS или СОА как универсальное решение проблемы. У субъектов КИИ было много вопросов было относительно функционала и требований к SIEM-системам, которые многие компкании считали чуть ли не единственным инструментом, необходимым для создания центра ГосСОПКА.

Сейчас, с появлением документа «Требования к средствам, предназначенным для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты» появляется первая ясность в отношении фактических требований регулятора к инструментам центра.

В документе обозначены пять основных подсистем центра ГосСОПКА:

Средства обнаружения, но не СОА. Четыре буквы

На наш взгляд, данный пункт является одним из наиболее важных с точки зрения урегулирования споров о средствах, которые можно использовать, поскольку дискуссии «а нужен ли SIEM, или достаточно просто подсистемы СОА» ведутся постоянно и не утихают.

Давайте же подробнее вчитаемся в документ:

В первую очередь речь идет о средстве, осуществляющем сбор событий информационной безопасности. Не инцидентов (итогов работы средств защиты), не сырого трафика или его копии, а именно событий. Это дает нам достаточно прозрачный намек на то, что необходим функционал обработки журналов.

В примечании к этому пункту еще и приведен достаточно детальный и широкий список потенциальных источников, которые должны эти события отдавать. В перечень попали не только классические средства защиты (межсетевые экраны, СОА, антивирусы), но и инфраструктурные источники (сетевое оборудование и операционные системы), а также прикладные системы управления сетевым оборудованиям, системами мониторинга качества обслуживания и т.д.

Все это, а также упоминаемые в функциональных требованиях слова «корреляция и аггрегация событий», на наш взгляд, достаточно точно определяет целевую технологию пункта как платформу SIEM.

Это достаточно полно следует вышедшим ранее методическим рекомендациям, ведь для того, чтобы в полной мере выявлять компьютерные инциденты категорий «несанкционированный доступ», «подбор пароля» и «ВПО», одного активного средства защиты будет недостаточно.

Любая ли платформа, позиционируемая на рынке как SIEM, будет одинаково подходящей? На наш взгляд, нет, так как в тексте обозначены еще, как минимум, два достаточно важных требования:

Предупреждай или инвентаризируй это

Следующий раздел — средства предупреждения — значительно ближе и понятнее для безопасника и формулировками, и подходами. На средства предупреждения возлагаются следующие функции:

Задача управления активами и уязвимостями, при всей кажущейся простоте, таит в себе огромное количество подводных камней. Но обсуждение этих деталей не является частью текущего материала и, возможно, появится в наших дальнейших статьях. Хочется лишь отметить, что практически все компании оснащены средствами, требуемыми для решения задачи, поскольку схожие требования уже фигурировали и в разных распоряжениях и приказах ФСТЭК, и даже в законе о персональных данных. Ключевая задача – «оживить» существующее средство и запустить процессы в реальности, а не на бумаге.

Ликвидация как совместная работа по устранению

Здесь и название средства, и требования к нему получили достаточно неожиданную интерпретацию. В качестве средства ликвидации мы решение, по функциональным задачам близкое к к платформе управления инцидентами, которая в ИТ-мире носит название service desk, а в ИБ горделиво именуется Incident Response Platform (правда у IRP есть и специализированный функционал). По сути, основные задачи подсистемы — это:

Выбор решений и технологий, созданных специально для задач ИБ, на рынке еще весьма ограничен. Но в документе нет прямых ограничений на использование для этих целей общей IT системы (в стандартном или индивидуальном исполнении) с некоторыми доработками под задачи ИБ. Обычно системы service desk представляют собой хорошо кастомизируемый конструктор, поэтому доработка не должна составить труда.

Прочие средства центра ГосСОПКА

Требования к подсистемам обмена и криптографической защите каналов связи также достаточно привычны и, наверное, не требуют дополнительных пояснений.

В качестве короткого резюме – выход данного документа расставил очень много точек над I в отношении инструментов и технологий, которыми необходимо оснащать центр ГосСОПКА. Теперь у каждого заказчика есть формальный список требований, который пригодится как для сравнения вендоров, так и для принятия решения об покупке/замене технологии. А появление ясности в таких вопросах всегда положительно влияет на эффективность и скорость шагов, предпринимаемых конкретными субъектами для подключения, равно как и на общую защищенность критических информационных инфраструктур.